2.3.4 威胁识别与评估

1.威胁识别

威胁是构成风险的必要组成部分,因而威胁识别是风险识别的必要环节,威胁识别的任务是对组织资产面临的威胁进行全面的标识。威胁识别可从威胁源进行分析,也可根据有关标准、组织所提供的威胁参考目录进行分析。

根据前面的讨论,从威胁源角度,威胁可分为:自然威胁、环境威胁、系统威胁、外部人员威胁、内部人员威胁。不同的威胁源能造成不同形式危害,威胁识别过程中应对相关资产,考虑上述威胁源可能构成的威胁。

不少标准对信息系统可能面临的威胁进行了列举,如ISO/IEC 13335-3在附录中提供了可能的威胁目录,其中包含的威胁类别有:地震、洪水、飓风、闪电、工业活动、炸弹攻击、使用武力、火灾、恶意破坏、断电、水供应故障、空调故障、硬件失效、电力波动、极端的温度和湿度、灰尘、电磁辐射、静电干扰、偷窃、存储介质的未授权的使用、存储介质的老化、操作人员错误、维护错误、软件失效、软件被未授权用户使用、以未授权方式使用软件、用户身份冒充、软件的非法使用、恶意软件、软件的非法进口/出口、未授权用户的网络访问、用未授权的方式使用网络设备、网络组件的技术性失效、传输错误、线路损坏、流量过载、窃听、通信渗透、流量分析、信息的错误路径、信息重选路由、抵赖、通信服务失效(如网络服务)、人员短缺、用户错误、资源的滥用。

德国的《IT基线保护手册》将威胁分为五大类,分别是:不可抗力、组织缺陷、人员错误、技术错误、故意行为。每种类型威胁具体包含几十种到一百多种威胁,手册分别对每类威胁进行了详细列举和说明,是威胁识别的重要参考。

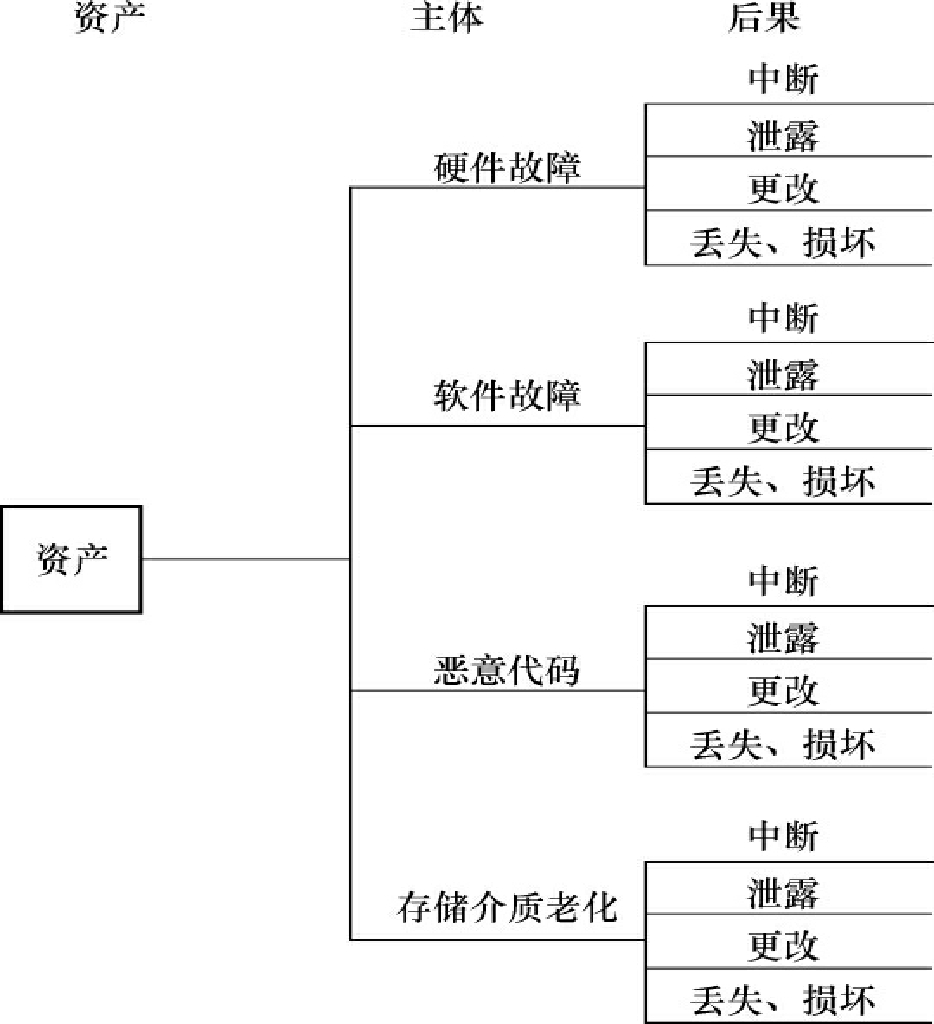

OCTAVE则通过建立威胁配置文件来进行威胁识别与分析,威胁配置文件包括5个属性,分别是:资产(assert)、访问(access)、主体(actor)、动机(motive)、后果(outcome),如人类利用网络访问对资产的威胁及系统故障对资产的威胁的配置文件分别对应图2-5和图2-6所示的威胁树。

图2-5 人类利用网络访问的威胁树

2.威胁评估

安全风险的大小是由安全事件发生的可能性以及它造成的影响决定,安全事件发生的可能性与威胁出现的频率有关,而安全事件的影响则与威胁的强度或破坏能力有关,如地震的等级或破坏力等。威胁评估就是对威胁出现的频率及强度进行评估,这是风险评估的重要环节。评估者应根据经验和(或)有关的统计数据来分析威胁出现的频率及其强度或破坏能力。以下三个方面的内容,对威胁评估很有帮助:

图2-6 系统故障威胁树

(1)以往安全事件报告中出现过的威胁、威胁出现频率、破坏力的统计;

(2)实际环境中通过检测工具以及各种日志发现的威胁及其频率的统计;

(3)近一两年来国际组织发布的对于整个社会或特定行业的威胁出现频率及其破坏力的统计。

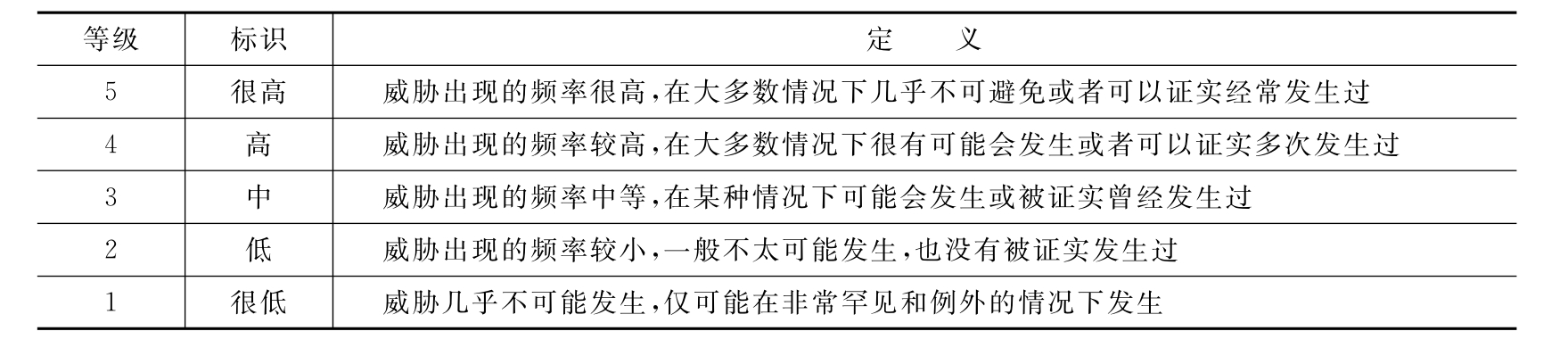

威胁评估的结果一般都是定性的,我国的《信息安全风险评估指南》将威胁频率等级划分为五级,分别代表威胁出现的频率的高低。等级数值越大,威胁出现的频率越高,如表2-6所示。理论上,威胁的强度应该是随机的,不同强度的威胁出现的可能性也不同,但通常为简便起见,可考虑使用威胁的平均强度或直接使用最强强度,同出现频率一样,也可给出定性的评估结果。为操作方便,有时威胁评估只对威胁出现的频率进行评估,而其强度则假定为最强情况。

表2-6 威胁赋值表

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。