2.1.1 信息安全风险评估相关要素

信息安全风险评估的对象是信息系统。信息系统的资产、信息系统可能面对的威胁、系统中存在的弱点(脆弱点)、系统中已有的安全措施等是影响信息安全风险的基本要素,它们和安全风险、安全风险对业务的影响以及系统安全需求等构成信息安全风险评估的要素。

1.资产

根据ISO/IEC 13335-1,资产是指任何对组织有价值的东西,包括:

(2)信息/数据(如文件、数据库);

(3)软件;

(4)提供产品和服务的能力;

(5)人员;

(6)无形资产(如信誉、形象)。

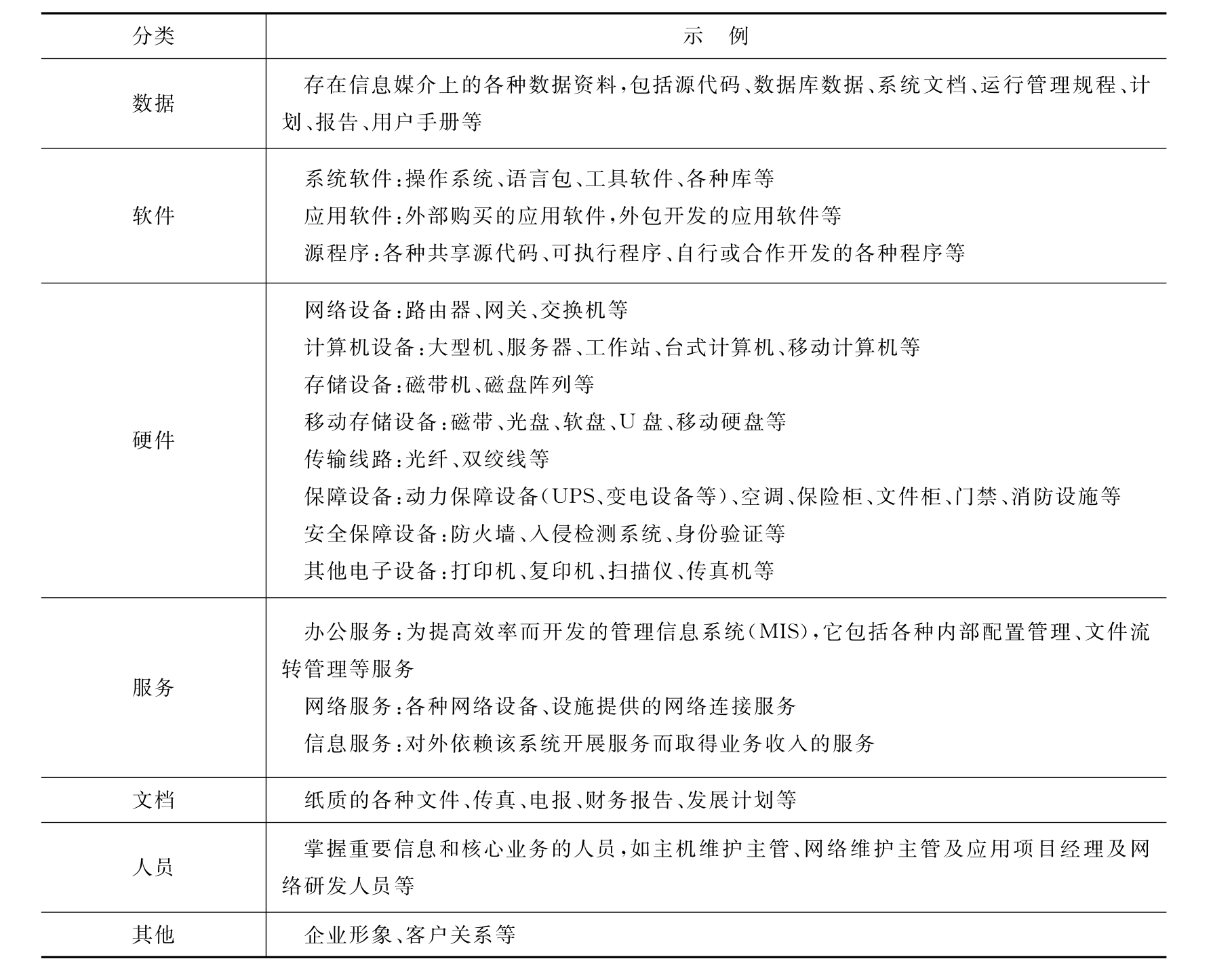

我国的《信息安全风险评估指南》认为,资产是指对组织具有价值的信息资源,是安全策略保护的对象。它能够以多种形式存在,有无形的、有形的,有硬件、软件,有文档、代码,也有服务、形象等。根据资产的表现形式,可将资产分为数据、软件、硬件、文档、服务、人员等类,如表2-1所示。

表2-1 一种基于表现形式的资产分类方法

2.威胁

威胁是可能对资产或组织造成损害的潜在原因。威胁有潜力导致不期望发生的事件发生,该事件可能对系统或组织及其资产造成损害。这些损害可能是蓄意地对信息系统和服务所处理信息的直接或间接攻击,也可能是偶发事件。

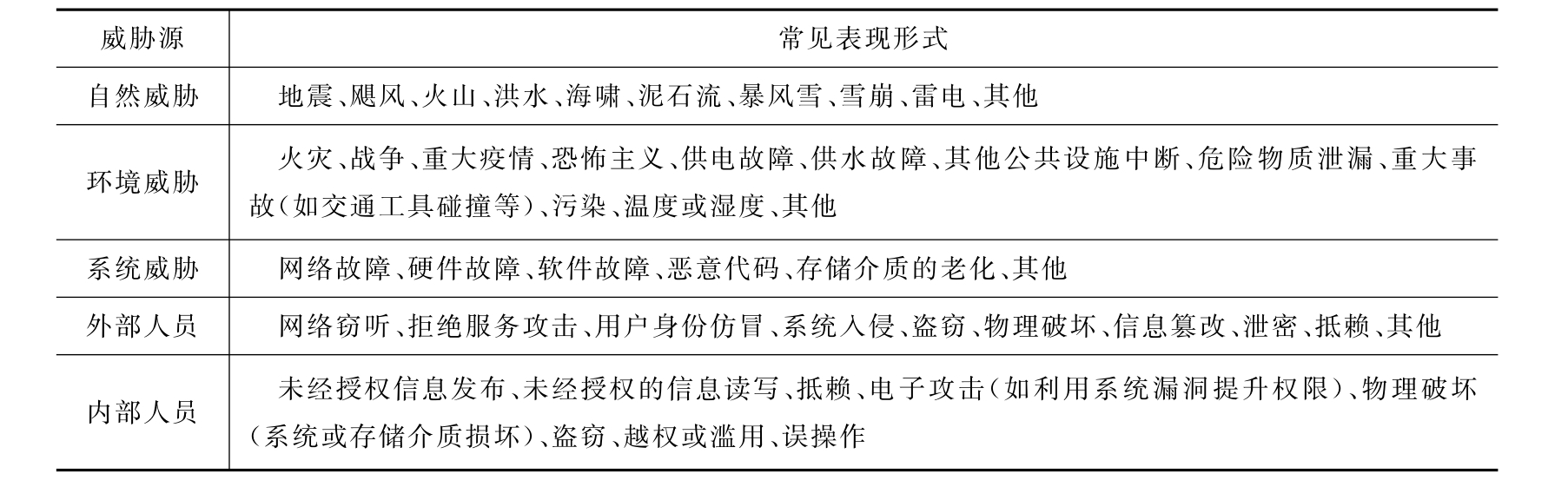

根据威胁源的不同,威胁可分为:自然威胁、环境威胁、系统威胁、人员威胁。它们都有不同的表现形式。自然威胁主要指自然界的不可抗力导致的威胁;环境威胁指信息系统运行环境中出现的重大灾害或事故所带来的威胁;系统威胁指系统软硬件故障所引发的威胁;人员威胁包含内部人员与外部人员,由于内部人员熟悉系统的运行规则,内部人员的威胁更为严重。表2-2给出了需识别的威胁源以及其表现形式。

表2-2 威胁源及其表现形式

另外,根据威胁的动机,人员威胁又可分为恶意和无意两种,但无论是无意行为还是恶意行为,都可能对信息系统构成严重的损害,两者都应该予以重视。

3.脆弱点

脆弱点是一个或一组资产所具有的,可能被威胁利用对资产造成损害的薄弱环节,如操作系统存在漏洞、数据库的访问没有访问控制机制、系统机房任何人都可进入等。

脆弱点是资产本身存在的,如果没有相应的威胁出现,单纯的脆弱点本身不会对资产造成损害。如果系统足够强健,再严重的威胁也不会导致安全事件,并造成损失。即威胁总是要利用资产的弱点才可能造成危害。

资产的脆弱点具有隐蔽性,有些弱点只有在一定条件和环境下才能显现,这是脆弱点识别中最为困难的部分。需要注意的是,不正确的、起不到应有作用的或没有正确实施的安全措施本身就可能是一个脆弱点。

脆弱点主要表现在技术和管理两个方面。技术脆弱点是指信息系统在设计、实现、运行时在技术方面存在的缺陷或弱点。管理脆弱点则是指组织管理制度、流程等方面存在的缺陷或不足。如未安装杀毒软件或病毒库未及时升级、操作系统或其他应用软件存在拒绝服务攻击漏洞、数据完整性保护不够完善、数据库访问控制机制不严格都属于技术脆弱点;而系统机房钥匙管理不严、人员职责不清、未及时注销离职人员对信息系统的访问权限等都属于管理脆弱点。

4.风险

本书中的风险指信息安全风险。根据ISO/IEC 13335-1,信息安全风险是指威胁利用一个或一组资产的脆弱点导致组织受损的潜在,并以威胁利用脆弱点造成的一系列不期望发生的事件(或称为安全事件)来体现。资产、威胁、脆弱点是信息安全风险的基本要素,是信息安全风险存在的基本条件,缺一不可。没有资产,威胁就没有攻击或损害的对象;没有威胁,尽管资产很有价值,脆弱点很严重,安全事件也不会发生;系统没有脆弱点,威胁就没有可利用的环节,安全事件也不会发生。

根据以上分析,风险可以形式化地表示为:R=(A,T,V),其中R表示风险,A表示资产,T表示威胁,V表示脆弱点。

5.影响

影响是威胁利用资产的脆弱点导致不期望发生事件的后果。这些后果可能表现为直接形式,如物理介质或设备的破坏、人员的损伤、直接的资金损失等;也可能表现为间接的损失,如公司信用、形象受损、市场分额损失、法律责任等。在信息安全领域,直接的损失往往容易估计且损失较小,间接的损失难以估计且常常比直接损失更为严重。如某公司信息系统中一路由器因雷击而破坏,其直接的损失表现为路由器本身的价值、修复所需的人力物力等;而间接损失则较为复杂,由于路由器不能正常工作,信息系统不能提供正常的服务,导致公司业务量的损失、企业形象的损失等,若该路由器为金融、电力、军事等重要部门提供服务,其间接损失更为巨大。

6.安全措施

安全措施是指为保护资产、抵御威胁、减少脆弱点、限制不期望发生事件的影响、加速不期望发生事件的检测及响应而采取的各种实践、规程和机制的总称。有效的安全通常要求不同安全措施的结合以为资产提供多级的安全。例如,应用于计算机的访问控制机制应被审计控制、人员管理、培训和物理安全所支持。某些安全措施已作为环境或资产固有的一部分而存在,或已经存在于系统或组织中。

安全措施可能实现一个或多个下列功能:保护、震慑、检测、限制、纠正、恢复、监视、安全意识等。不同功能的安全措施需要不同的成本,同时能够实现多个功能的安全措施通常具有更高的成本有效性。安全措施的实施领域包括:物理环境、技术领域、人员、管理等。可用的安全措施包括:访问控制机制、防病毒软件、加密机制、数字签名、防火墙、监视与分析工具、冗余电力供应、信息备份等。

7.安全需求

安全需求是指为保证组织业务战略的正常运作而在安全措施方面提出的要求。通过风险评估,发现组织面临的及其可能对组织带来的损失,为降低风险,需采取相应的安全措施。这些安全需求可体现在技术、组织管理等多个方面。如关键数据或系统的的机密性、可用性、完整性需求、法律法规的符合性需求、人员安全意识培训需求、信息系统运行实时监控的需求等。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。