6.1.4 网络安全机制

1.计算机网络面临的威胁

计算机网络面临的威胁多种多样,概括起来主要有以下几类。

(1)内部泄密和破坏

内部人员可能对信息网络形成的威胁包括:内部泄密人员有意或无意泄密、更改记录信息;内部非授权人员有意偷窃机密信息、更改记录信息;内部人员破坏信息系统等。如图6-1所示。

图6-1 破坏

(2)截收

网络攻击者可能通过搭线或在电磁波辐射范围内安装截收装置等方式,截获机密信息,或通过对信息流量和流向、通信频度和长度等参数的分析,推出有用信息。这种方式是过去军事对抗、政治对抗和当今经济对抗中最常采用的窃密方式,也是一种针对计算机通信网的被动攻击方式,它不破坏传输信息的内容,不易被察觉。如图6-2所示。

图6-2 截收

(3)非法访问

非法访问是指未经授权使用信息资源或以未授权的方式使用信息资源,它包括:非法用户(通常称为黑客)进入网络或系统,进行违法操作;合法用户以未授权的方式进行操作。

(4)破坏信息的完整性

网络攻击者可能从三个方面破坏信息的完整性:

①篡改——改变信息流的次序、时序、流向,更改信息的内容和形式(图6-3);

图6-3 篡改

②删除——删除某个消息或消息的某些部分;

③插入——在消息中插入一些信息,让接收方读不懂或接收错误的信息。

(5)冒充

网络攻击者可能进行的冒充行为包括:冒充领导发布命令、调阅密件;冒充主机欺骗合法主机及合法用户;冒充网络控制程序套取或修改使用权限、口令、密钥等信息,越权使用网络设备和资源;接管合法用户,欺骗系统,占用合法用户的资源(图6-4)。

图6-4 冒充

(6)破坏系统的可用性

网络攻击者可能从以下几个方面破坏计算机通信网的可用性:使合法用户不能正常访问网络资源;使有严格时间要求的服务不能及时得到响应;摧毁系统等。

(7)重演

重演指的是攻击者截收并录制信息,然后在必要的时候重发或反复发送这些信息。例如,一个实体可以重发含有另一个实体鉴别信息的消息,以证明自己是该实体,达到冒充的目的。

(8)抵赖

可能出现的抵赖行为包括:发送信息者事后否认曾经发送过某条消息;发送信息者事后否认曾经发送过某条消息的内容;接收信息者事后否认曾经收到过某条消息;接收信息者事后否认曾经收到过某条消息的内容。

(9)其他威胁

对计算机通信网的威胁还包括计算机病毒、电磁泄漏、各种灾害、操作失误等。

计算机通信网的安全机制是对付威胁、保护信息资源的所有措施的总和,它涉及政策、法律、技术等多方面内容。其中,技术措施是最直接的屏障,它们在与威胁的对抗过程中,不断发展和完善。

2.OSI安全体系结构和Internet安全策略

OSI安全体系结构定义了网络安全的层次(ISO7498-2),这个安全层次是与OSI/RM相对应的,也就是说,安全服务与实现的层次之间存在明确的关系。表6-1列出了每一层所能提供的安全服务类型,在表中有“√”记号的即表示该层应提供此安全服务。

表6-1 OSI安全体系结构中安全服务与层次

表6-1中,安全服务中的数据源鉴别是指在连接和传送数据时鉴别相应的协议实体的服务;访问控制用于防止未得到授权的人访问不应该访问的网络资源;连接保密、无连接保密、选择字段保密以及分组流保密这些服务都是用来防止未经许可暴露所传输的数据内容的;其他几种完整性服务主要用于防止他人利用网络修改传输数据,以保证发送和接收的数据安全一致;数字签名主要用于确认数据来源和接收。

但是,OSI的安全体系主要是针对网络协议的有关部分,这对于保证网络安全或者信息系统安全来说,可能是不完整的。而且,当前主要使用的网络系统是Internet或基于TCP/IP协议模型的Intranet等,因此,从Internet的角度考察网络安全就变得非常重要。

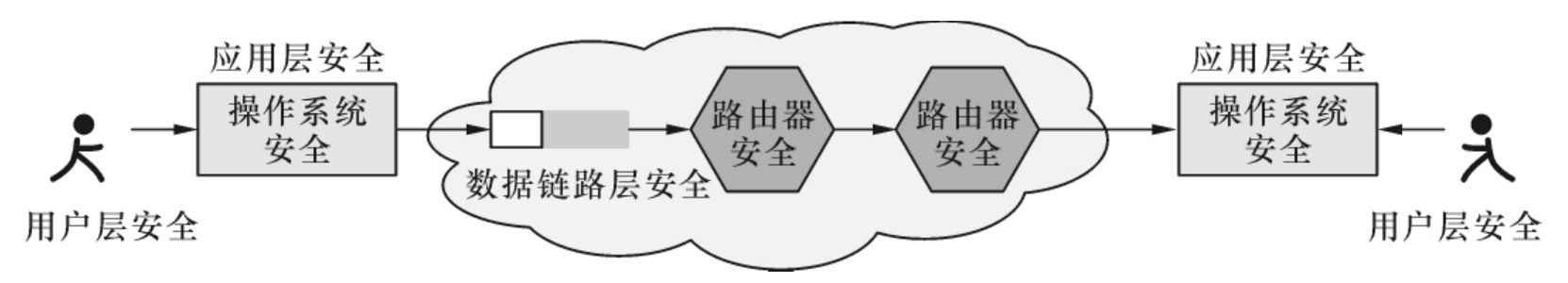

从整体上看,Internet网络安全策略可分为以下几个层次,即操作系统层、用户层、应用层、网络层(路由器)和数据链路层,如图6-5所示。

图6-5 Internet网络安全策略的五个方面

(1)操作系统层的安全

因为用户的应用系统都在操作系统上运行,而且大部分安全工具或软件也都在操作系统上运行,所以,操作系统的安全问题直接影响到网络安全。操作系统的安全策略主要在于用户口令的设置与保护、同一局域网内的共享文件和数据库的访问控制权限的设置等方面。

(2)用户层安全

用户层安全主要指他人冒充或用户通过网络进行有关活动而事后抵赖的问题。用户层的安全策略主要涉及对用户的识别、认证以及数字签名等方面。

(3)应用层安全

应用层安全与应用系统直接相关,它既包括不同用户的访问权限设置和用户认证、数据的加密与完整性确认,也包括对非法信息的过滤和防止代理服务器的信息转让等方面。

(4)网络层(路由器)安全

网络层的安全是Internet网络安全中最重要的部分。它涉及到三个方面:第一,IP协议本身的安全性。如果IP协议本身未加密,就使得人们非法窃取信息和口令等成为可能。第二是网管协议的安全性。正如在前面网络管理中介绍的,由于SMTP协议的认证机制非常简单,且使用未加保密的明码传输,这就存在人们通过非法途径获得SMTP协议分组并分析破解有关网络管理信息的可能性。第三个方面,也是最重要的方面,就是网络交换设备的安全性。交换设备包括路由器(router)和交换机(switch),由于Internet普遍采用无连接转发技术,且路由协议为动态更新的OSPF和RIP协议,这些协议动态更新每个装有这些协议的路由器的路由表。从而,一旦某一个路由器发生故障或安全问题,将迅速波及与路由器相关的整个Internet自治域。

(5)数据链路层的安全

数据链路层的安全主要涉及到传输过程中的数据加密以及数据的修改等问题。

3.安全服务

由于网络存在种种不安全因素,在设计和使用网络系统时,应根据安全需求和保护级,选用适当的安全服务来实现安全保护。安全服务包括五个方面。

(1)对象认证安全服务:是防止主动攻击的主要技术,认证就是识别和证实。识别是辨明一个对象的身份的过程,证实是证明该对象的身份就是其声明的身份的过程。

(2)访问控制安全服务:防止超权使用资源。访问控制大体可分为自主访问控制和强制访问控制。

(3)数据机密性安全服务:防止信息泄漏。这组安全服务又细分为:信息机密性、选择段机密性、业务流机密性。

(4)数据完整性安全服务:防止非法地篡改信息、文件和业务流。这组安全服务又分为:联接完整性(有恢复或无恢复)、选择段有联接完整性、选择段无联接完整性。

(5)防抵赖安全服务:证实已发生的操作。它包括对发送防抵赖、对递交防抵赖和公证。

4.安全机制

安全机制可以分为两组,一组与安全服务有关,用于实现安全服务;一组与管理功能有关,用于加强对系统的管理。

(1)与安全服务有关的机制

①加密机制:用来加密数据或通信中的信息。

②数字签名机制:对信息签字和证实已签字的信息。

③访问控制机制:根据实体的身份及其安全轮廓来决定该实体的访问权。其实现机制可以是基于访问控制属性的访问控制表(或访问控制矩阵),或基于安全标签、对象安全轮廓的多级访问控制。

④数据完整性机制:在通信中,发送方根据要发送的数据产生额外的信息(如检验和),加密以后随数据一同发现收方接收到数据以后,产生相应的信息,并与接收到的额外信息进行比较,以判断在通信过程中数据是否被篡改过。

⑤认证交换机制:根据认证信息(认证信息由发方提供、收方检验)、加密技术和实体所具有的特征来实现的。

⑥防业务流分析机制:通过填充冗余的业务流来防止攻击者进行业务流量分析。

⑦路由控制机制:为了使用安全的子网、中继站和链路,既可预先安排网络中的路由,也可动态地进行选择。安全政策可能会禁止带有一定安全标签的信息通过被认为是不安全的路由。

⑧公证机制:是有第三方参与的数字签名机制。

(2)与管理有关的安全机制

①可信功能机制:扩充其他安全机制的应用范围,既可以可信地直接提供安全机制,也可以可信地提供对其他安全机制的访问。

②安全标签机制:标明安全对象的敏感程度或保护级。

③事件探测机制:探测与安全性有关的事件。

④安全审核机制:独立地对安全系统的记录和活动进行检查,测试系统控制信息是否正常,确保安全政策的正常实施。

⑤安全恢复机制:从安全性破坏的状态中恢复到安全状态。

安全服务与安全机制有着密切的关系:安全服务体现了安全系统的功能,它是由一个或多个安全机制来实现的,同样,一个安全机制也可用于实现不同的安全服务中。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。