设计一个入侵检测系统一般需要考虑以下六个方面的问题:

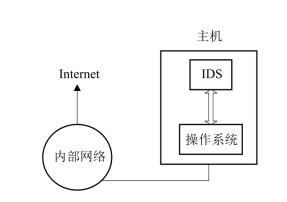

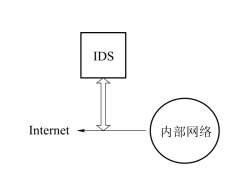

(1)信息源:任何入侵检测系统都必须监控和分析计算机和网络系统收集的数据信息,依据信息源的不同,一般可以将检测系统分为基于主机的入侵检测系统和基于网络的入侵检测系统。其中,如图8.14所示,基于主机的入侵检测系统是指采用操作系统的审计轨迹和系统日志作为数据源,通过对这些记录信息的分析可以定位入侵到不同的主机。如图8.15所示,基于网络的入侵检测系统则使用网络包作为信息源,这是当前研究中最普遍的信息源,它反映了整个网络或某个网段的宏观状况。

图8.14 基于主机的入侵检测系统

图8.15 基于网络的入侵检测系统

通常,基于主机的入侵检测比基于网络的入侵检测更为准确,基于网络的入侵检测系统一般安装在防火墙或路由器上,它不能发现前门的伪装潜入者和网络内部的入侵者,而基于主机的入侵检测系统是直接保护每台主机系统的内核,因此,几乎所有入侵都不能逃脱。然而,主机的审计记录结构复杂,通常为二进制文件形式,较难分析,分别为每个主机配置检测策略也相当麻烦。相反,网络包数据可容易地展现为较易理解和读取的文本文件形式,而且配置整个网络或整个网段的检测策略比分别为每个主机配置检测策略要简单得多,因此,基于网络的入侵检测比基于主机的入侵检测的应用更为广泛。

(2)分析模式:仅有信息源是不够的,入侵检测系统还必须应用某种分析模式以获取隐藏在信息源中数据记录背后的知识。通常,入侵检测系统可采用基于异常的检测和基于误用的检测两类分析模式来进行数据分析。

◆ 基于异常的检测:是指通过当前模式与正常模式的比较来检测入侵。每一个用户在系统中都有一定的功能操作,这些功能操作可以通过观测得到,并且具有一定规律性。这就可以定义一组用户通常执行行为的集合,称为用户正常活动档案(Profile)。之后便可以追踪当前用户行为并且搜寻那些与正常活动相偏离的地方,当偏离大于某个给定的阈值时,即可判定为入侵异常。

◆ 基于误用的检测:是指根据已知攻击的特征,将观察到的模式与事先定义好的入侵标签模式进行匹配以探测入侵。历史数据记录了很多已为人知的入侵行为及其特征,可以从中提取和编写入侵模式,入侵模式说明了那些导致安全突破或其他误用的事件中的特征、条件、排列和关系,可通过将编写好的入侵模式集合起来建立一个入侵标签模式库,供以后查找和匹配之用。

由此可见,异常检测的前提是假定当前入侵活动有别于正常行为模式,误用检测的前提则是假定当前入侵活动总与某个已知的入侵模式匹配。

(3)操作模式:一个好的分析模式还不足以保证在现实环境中高效实现,一个值得考虑的设计问题是具体的操作模式。根据操作模式的不同,入侵检测系统可分为实时检测与离线检测。基于网络的检测在实时环境中工作起来比基于主机的检测要容易些,因为在实时环境中可以监控网络流量包。而基于主机的检测系统需要离线下载主机的审计数据进行分析,且要通过操作系统供应商提供的工具将其从二进制文件形式转换文本文件形式,因此,这些审计数据很难从实时环境中获得并立即处理,所以基于主机的数据源更适合用作离线检测。

(4)空间和时间跨度:在设计一个入侵检测系统时还要考虑空间和时间跨度,一个入侵可能跨越空间和时间的限制,因此,检测系统的设计者必须考虑如何处理分布在几个主机上的攻击和持续长期的攻击。

(5)技术组织结构:检测系统的技术组织结构也会影响到系统的性能。大多数入侵检测系统同时包含多种检测技术。如何在系统中组织这些技术要视具体情况而定。其中,有一些是基于组件的,不同的组件实现不同的技术,并在一个较高的层次对每种技术的输出结果进行组合,组件可以随意增加或删除;而有一些则是混合型的,使用几种技术进行协作,前一种技术的输出是后一种技术的输入,但最后只给出一个判断结果。

(6)知识更新:计算机系统活动的频繁改变要求检测系统能不断地更新其知识才能保证检测结果更加真实可靠。知识更新策略通常依赖于系统设计中所做的假设,对于异常检测,是指用新的参考数据更新正常行为模式和偏离阈值;对于误用检测,知识的增量更新则不仅包括旧的入侵模式的更新,还包括新的入侵模式的加入。

当设计好一个入侵检测系统之后,一般来说,入侵检测系统的工作流程可以分为以下四个步骤:信息收集、信息分析、信息存储、攻击响应。

(1)信息收集:是入侵检测的第一步,收集内容包括系统、网络、数据及用户活动的状态和行为等。一般由放置在不同网段的传感器或不同主机的代理来收集信息,这些信息主要包括系统和网络的日志文件、网络流量、非正常的目录与文件改变、非正常的程序执行等。

(2)信息分析:收集到的有关系统、网络、数据及用户活动的状态和行为等信息,被送到检测引擎,由检测引擎对收集到的信息进行分析,检测是否有攻击发生。检测引擎一般可通过以下三种技术手段来对所收集到的信息进行分析:模式匹配、统计分析和完整性分析。其中,前两种方法主要用于实时检测,而完整性分析则一般用于事后分析。

(3)信息存储:当入侵检测系统捕获到有攻击发生时,为了便于系统管理人员对攻击信息进行查看和对攻击行为进行分析,还需将入侵检测系统收集到的信息进行保存,这些信息通常存储到用户指定的日志文件中,同时,存储的信息也为攻击保留了数字证据。

(4)攻击响应:在对攻击信息进行了分析并确定攻击的类型之后,入侵检测系统会根据用户的设置,对攻击行为进行相应的处理,如通过发出警报、给系统管理员发邮件等方式来提醒用户,或者利用自动装置直接进行处理,如切断连接、过滤攻击者的IP地址等,从而使系统能够较早地避开或阻断后续攻击。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。