10.1.4 安全评估方法

1.安全评估过程

当前安全体系结构的能力水平应从安全成熟度模型的三个方面进行评估,即对计划、布局和配置、运行过程的评估。安全评估方法的第一步是发现阶段,所有有关安全体系结构适用的文本都必须检查,包括安全策略、标准、指南,信息等级分类和访问控制计划,以及应用安全需求。全部基础设施安全设计也须检查,包括网络划分设计,防火墙规则集,入侵检测配置;平台加固标准、网络和应用服务器配置。

评估的第二步是人工检查阶段,将文本描述的体系结构与实际的结构进行比较,找出其差别。可以采用手工的方法,也可采用自动的方法。使用网络和平台发现工具,在网络内部执行,可表示出所有的网络通路以及主机操作系统类型和版本号。NetSleuth工具是一个IP可达性分析器,能提供到网络端口级的情况。QUESO和NMAP这些工具具有对主机全部端口扫描的能力,并能识别设备的类型和软件版本。

评估的第三步是漏洞测试阶段。这是一个系统的检查,以决定安全方法的适用、标识安全的差别、评价现有的和计划的保护措施的有效性。漏洞测试阶段又可分成三步。第一步包括网络、平台和应用漏洞测试。网络漏洞测试的目标是从攻击者的角度检查系统。可以从一个组织的Intranet内,也可以从Internet的外部,或者从一个Extranet合作伙伴进入组织。用于网络漏洞测试的工具通常是多种商业化的工具(例如ISS扫描器、Cisco的Netsonar)以及开放给公共使用的工具(例如Nessus和NMAP)。这些测试工具都以相同的方式工作。首先对给出的网络组件(例如防火墙、路由器、VPN网关、平台)的所有网络端口进行扫描。一旦检测到一个开启的端口,就使用已知的各种方法攻击这个端口(例如在MicrosoftIIS5.0、Kerberos、SSHdaemon和Sun Solstice AdminSuite Daemon的缓冲器溢出)。大部分商业产品能生成一个详细的报告,根据攻击产生的危害,按风险级别列出分类的漏洞。漏洞测试的第二步是平台扫描,又称系统扫描。平台扫描验证系统配置是否遵守给定的安全策略。此外,它还检测任何安全漏洞和配置错误(例如不安全的文件保护——注册和配置目录)以及可利用的网络服务(例如HTTP、FTP、DNS、SMTP等)。一旦平台的安全加固已经构建,系统扫描将构成基础,它定时地检测任何重要的变化(例如主页更换、Web站点受损)。漏洞测试的第三步是应用扫描。应用扫描工具不像网络或平台工具那样是自动的,因此,它是一个手动的处理过程。其理念是模仿攻击者成为授权用户是如何误用这应用。

安全评估的最后一步是认证安全体系结构的处理过程部分。包括自动的报警设施以及负责配置所有安全体系结构组件(如防火墙、IDS、VPN等)的人。安全控制出现的问题最多的是人为的差错。例如,引起防火墙不能安全运行的主要原因是配置的错误以及不好的变更管理过程,如下面一些情况:①有一个防火墙管理员在深夜接到一个紧急电话,声称由于网络的问题使应用出错。②管理员取消管理集对分组的限制,观察是否是防火墙阻断了这个分组。③应用开始正常工作,管理员回去睡觉,但忘了防火墙管理集是打开着的。④之后企业网络被入侵,因为防火墙并不执行任何访问控制。

在漏洞分析测试期间,安全体系结构监控和报警设施应在最忙的状态。测试可以事先通知,允许净化安全日志、分配合适的磁盘空间。测试也可以事先不通知,可以测量安全支持人员的反应时间。测量Internet服务提供者的反应时间是有用的,特别是他们负责管理Internet防火墙的情况。

将上面五个漏洞分析测试阶段的结果汇总、分析,可得出总的风险分析文本,从五个阶段中产生的信息是覆盖的。很多自动工具厂商有内置的报告产生器,根据可能引起危害的漏洞进行分类。风险分析信息必须应用到经营业务,转而成为经营业务影响的文本。很多安全评估报告没有将风险分析反馈到对经营业务的影响,安全评估的价值就很小。图10-4表示从安全成熟度模型三个方面的安全评估阶段。

图10-4 安全评估阶段

2.网络安全评估

由于Internet协议TCP/IP的实施没有任何内置的安全机制,因此大部分基于网络的应用也是不安全的。网络安全评估的目标是保证所有可能的网络安全漏洞都是关闭的。多数网络安全评估是在公共访问的机器上,从Internet上的一个IP地址来执行的,诸如E-mail服务器、域名服务器(DNS)、Web服务器、FTP和VPN网关等。另一种不同的网络评估实施是给出网络拓扑、防火墙规则集和公共可用的服务器及其类型的清单。

网络评估的第一步是了解网络的拓扑。假如防火墙在阻断跟踪路由分组,这就比较复杂,因为跟踪路由器是用来绘制网络拓扑的。

第二步是获取公共访问机器的名字和IP地址,这是比较容易完成的。只要使用DNS并在ARIN(American Registry for Internet Number)试注册所有的公共地址。

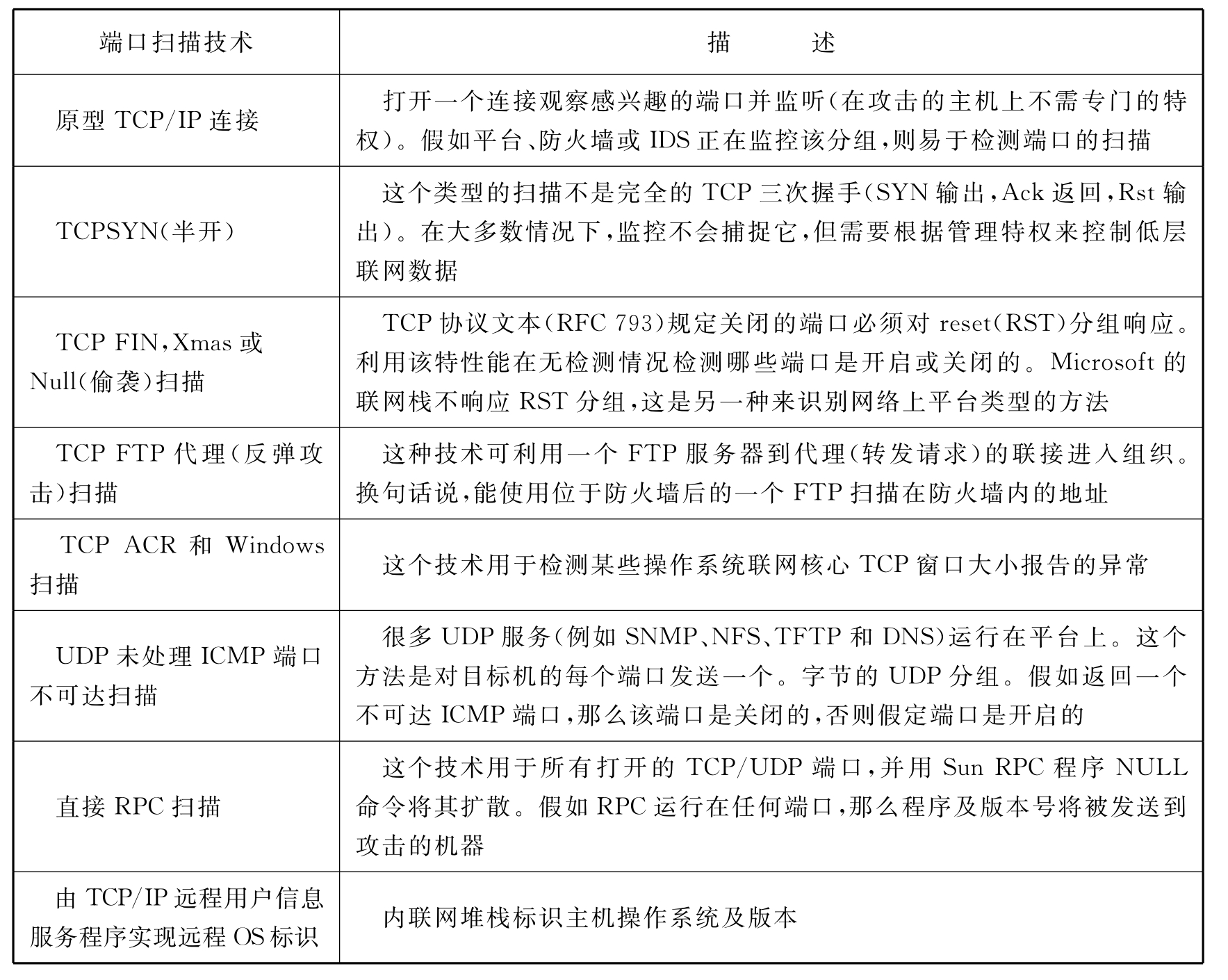

最后一步是对全部可达主机做端口扫描的处理。端口是用于TCP/IP和UDP网络中将一个端口标识到一个逻辑连接的术语。端口号标识端口的类型,例如80号端口专用于HTTP通信。假如给定端口有响应,那么将测试所有已知的漏洞。表10-2列出了各种类型的端口扫描技术。

表10-2 端口扫描技术

3.平台安全评估

平台安全评估的目的是认证平台的配置(操作系统对已知漏洞不易受损、文件保护及配置文件有适当的保护)。认证的唯一方法是在平台自身上执行一个程序。有时该程序称为代理,因为集中的管理程序由此开始。假如平台已经适当加固,那么就有一个基准配置。评估的第一部分是认证基准配置、操作系统、网络服务(FTP、rlogin、telnet、SSH等)没有变更。黑客首先是将这些文件替换成自己的版本。这些版本通常是记录管理员的口令,并转发给Internet上的攻击者。假如任何文件需打补丁或使用服务包,代理将通知管理员。

第二部分测试是认证管理员的口令,大部分机器不允许应用用户登录到平台,对应用的用户鉴别是在平台上运行的,而不是平台本身。

此外,还有测试本地口令的强度,如口令长度、口令组成、字典攻击等。

最后跟踪审计子系统,在黑客作案前就能跟踪其行迹。

4.应用安全评估

应用安全评估比使用像网络和平台扫描这些自动工具而言,需要更多的技艺。黑客的目标是得到系统对应用平台的访问,强迫应用执行某些非授权用户的行为。很多基于Web应用的开发者使用公共网关接口(Common Gateway Interface,CGI)来分析表格,黑客能利用很多已知漏洞来访问使用CGI开发的Web服务器平台(例如放入“&”这些额外的字符)。

低质量编写的应用程序的最大风险是允许访问执行应用程序的平台。当一个应用损坏时,安全体系结构必须将黑客包含进平台。一旦一台在公共层的机器受损,就可用它来攻击其他的机器。最通用的方法是在受损的机器上安装一台口令探测器。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。