第三节 个人信息自决权理论与资料隐私的社会性

隐私不但是一项个人偏好,它更是社会结构有效运作的重要前提。(127)

——威斯丁(Alan F.Westin)

从人格权的角度审视隐私权由来已久,但直到1983年的德国人口普查案,一般性的人格权才由个人自决权发展成信息自决权,并从个人行动自由与保障私人领域两个方面保护个人的资料隐私权。信息自决权理论不仅要求保护个人在资料和资料处理上的正当权益,提高个人对资料的控制及其对信息流转过程的参与,还强调隐私问题的社会性与隐私的社会价值,要求国家从立法、司法和执法层面构建资料隐私保护体制。如何权衡资料隐私问题的个人性和社会性及资料隐私的个人价值和社会价值,对资料隐私保护体制的构建至关重要。通过比较社会问题与个人问题间的差异,本节指出,资料隐私具有更强的社会问题属性,而且,与环境等社会问题不同,它并不面临“公共品悲剧”。资料隐私问题的社会性与隐私的社会价值要求以公权力为中心构建全面的资料保护体制,充分发挥政府、企业、市场和个人在资料隐私保护中的作用。

一、人格权与隐私权

自沃伦和布兰蒂斯以人格不容侵犯这一原则为基础呼吁保护个人隐私,从人格权的角度考察隐私权的理论得到了不断的发展。人格保护隐私权理论以隐私的价值为导向,并旨在保护个人人格的完整性及其自由健全的发展。其他隐私权理论也借助人格来论证隐私的重要性,界定个人生活的哪些方面属于有限接近的范畴,以及我们应对哪些信息行使控制权等。例如,布鲁斯坦(Edward Bloustein)认为,隐私保护的是自然人的个性(Individuality)。侵扰个人的私生活会损害个人的尊严及其人格,并剥夺个人的自由和自主。(128)“当一个人被迫时时刻刻都要与他人分享自己的生活时,他的需要、想法、欲望、幻想以至于爱好等都要一一受到公众的审视,他的独特个性和做人的尊严已被剥夺。这样的一个人与大众融为一体。由于会公诸于世,他的意见从不会偏离大众的看法;由于会众所周知,他的志向大多难脱传统的束缚;由于会暴露于他人面前,他的热情大多欠缺个人独有的热诚。这样一个人虽有知觉,但可被随时替换,他不再是独立的个体。”(129)

雷曼(Jeffrey Reiman)认为,隐私权保护的是“个人成为、作为和继续作为一个人的个人利益”。(130)在本尼看来,隐私权旨在保护个人作为一个选择者,“尊重某人是一个人、一个选择者,意味着尊重其作为一个自我选择的个体,观察等侵害行为可能干扰、歪曲或侵害上述状态。”(131)作为审视的客体与他人注意的对象,个人对自我产生新的认识,即他人眼中的自己。本尼认为:“被观察者意识到自己成为一个客体,为他人所知,且具有确定的特征,他就成了一个固化的物。”(132)换言之,监控限制了个人的选择范围,并因此限制了其自由。因此,隐私是对个人人格的尊重,人格也就是个人的选择能力。

美国最高法院也在一系列判例中指出隐私权旨保护个人人格。早在1891年的Union Pacific Railway Co.v.Botsford案中,法院就指出,除非存在明确的法律规定,任何人均有权控制自我,免受他人限制和干涉。(133)在Whalen v.Roe案中,法院将隐私界定为个人独立地作出某些重大决定的权利。(134)尤其是,在Planned Parenthood v.Casey案中,美国最高法院强调,宪法保护的隐私是指那些涉及最为亲密性和私人决定的事项,个人在一生中不断地作出选择,这些选择对个人尊严和自治至关重要,也对宪法第14修正案保护的自由至关重要。自由的本质为决定存在、价值、宇宙以及人类生活中秘密的权利。若受到国家强制力的约束,有关这些事项的信仰无法形成个人人格的特性。(135)

鲁本费德在《论隐私权》一文中全面论述了人格保护理论。在他看来,人格的主旨为:当我们的人格或自决受到影响时,国家不得干预。(136)法律不得保护所有形式的自决,因为自决也相互冲突,而且,几乎所有的自决行为都对他人产生影响。他将隐私界定为阻止政府过分干预和决定个人生活的一项基本自由。(137)隐私旨在保护个人免受独裁政权过分控制其个人生活。当政府控制我们的生活,对我们的生活施加完全的操控时,我们需要借助隐私保护个人的权利和自由。换言之,“与独裁政权相对抗的隐私权禁止国家给个人施加既定的个性”。(138)

总之,人格保护隐私权理论旨在确保个人的自由、自决和自治,保护私人生活免受外界特别是政府的不当干涉,实现个人人格的全面和多样化发展。按照这种思路,资料隐私也应以保护个人人格的自由健全发展为目的。政府和企业通过计算机和通信等信息技术大量地收集、使用和转移个人资料,并从中增强了对资料和信息流转以及同个人交往关系的控制力,剥夺了个人有效参与信息流转过程与控制资料的能力,进而影响其人格发展。正是基于这种考虑,德国宪法法院以人格权为基础,逐步从个人自决权发展出个人信息自决权,并指出信息自决权并非一项绝对的权利,它应受个人所处的社会的限制。

二、个人信息自决权

信息自决权并非凭空而生。德国宪法确立了人格权不容侵犯的基本原则,法院通过判例确立并不断充实人格权中个人自决权的内容。尤其是,自20世纪70年代至80年代,通过全面和行业性的资料保护立法与设立以资料保护机构为中心的监督机制,德国联邦和各州已经构建起较为完备的个人资料保护体制。它们是信息自决权理论得以产生的土壤。面对计算机等信息技术对人格权的挑战,1983年,德国宪法法院通过人口普查案(Census Act Case),(139)发展了传统人格权中的个人自决权,确立了个人信息自决权,并全面阐释了其内涵和外延。与传统的隐私权理论不同,信息自决权衍生自人格权中的个人自决权。经宪法法院阐释,这一理论为德国和欧洲其他国家资料保护的发展独辟蹊径。(140)严格来说,该理论也与将隐私视为保护人格的理论一脉相承。相较于其他隐私权理论,它更好地诠释了资料隐私的本质,并强调隐私的社会价值与隐私问题的社会性。

(一)信息自决权产生的法律与社会背景

1.宪法基础

德国宪法要求各州采取积极的行动保护人类尊严与人格发展,这为人格权提供了宪法基础。根据该法,人性尊严不受侵犯。所有州的机构均有责任尊重和保护个人尊严。在不损害他人权利与违反宪法秩序和公序良俗范围内,人人均得以自由发展其人格。作为人格权的重要组成部分,个人自决权旨在保护个人在自决上的利益。(141)个人自决权成为应对当代信息科技为个人自治带来挑战的宪法基础。

2.人格权基础

以宪法为基础,德国法院从两个方面发展了人格权,即行动自由与保障个人的私人领域。行动自由意味着,只要个人行为不影响他人的正当权益,不对社会秩序造成负面影响,个人便可按照自己的意愿行事。它从个人与社会的关系层面要求个人进行自我克制和限定。个人领域则旨在保障个人自行决定“他是谁、他如何与外界交往”的基本权利。人们可以选择在社会中进行积极的活动,并具有行动自由。相反,人们也可以选择从社会中暂时抽离,进入私人领域,专注于自我发展。(142)

德国法院通过判例将个人自决权界定为人格权的重要组成部分,并为信息自决权的确立奠定了法理基础。在Life Imprisonment案中,法院指出:“宪法中规定了尊重和保护人类尊严的基本原则。个人自由和尊严是宪法秩序中的最高价值。国家必须采取各种方式尊重和保护个人的自由和尊严。该价值源自人类是一种精神和道德化的生物,且必须赋予个人自由界定和发展自我的权利。”(143)然而,宪法中的自由所针对的不是一个孤立的以自我为中心的个体,而是与社会相关且受社会限制的个人。换言之,个人自由并非无限的。为了社会生活中的团体利益,必须对个人的行动自由加以适当的限制。因此,国家必须将社会中的个人视为具有同等价值的主体。将个人变成国家的工具同保护个人尊严不符。每个人必须永远是一个具有自我特性的个体,这一原则适用于所有的法律领域,且个人尊严包括承认其具有独立的人格。(144)

Microcensus案是德国全面确立保障私人领域免受侵犯的开端。(145)与1983年的人口普查案类似,该案件也涉及一份联邦调查问卷是否违宪的问题。问卷试图收集与个人习惯相关的信息,如度假行为、职业、生活水平及妇女在外工作还是在家料理家务等。(146)法院认为,统计性的调研收集大量的个人信息,需要考察其是否侵犯了宪法第2条规定的人格权:“宪法为每位公民提供了不可侵犯的个人自治领域,在该领域内,人们可以自由地生活,而不受国家干涉。”在该私人领域内,人们可自由地选择并构建自己的生活。保障私人领域对个人而言至关重要,它也是宪法的基础,并保护个人的自我评价、社会价值和尊严。并非所有统计调查都损害个人的人格和尊严,或侵扰个人对自己生活中私人领域的自决。(147)调查的问题若损害个人的私人生活领域,且该领域从本质上讲具有保密性,那么,它就损害了个人自决权。相反,若统计性的调查只涉及个人行为,一般而言,它并不会触及私人领域,尤其是本案中的调查采取了匿名的方式。

3.资料保护法基础

自1970年至1983年的人口普查案,德国联邦及其各州已经通过制定全面的资料保护法、设立专门的资料保护机构、对特定领域中的资料处理进行立法等方式,构建起一套比较完备的个人资料保护体制,这为信息自决权的产生奠定了直接的法律基础。1970年,德国黑森州制定了世界上首部资料保护法,(148)虽然它仅适用于州政府机关的个人资料处理行为,但它却使德国联邦和各州掀起了资料保护立法的狂潮。案发之前,联邦德国11个州均制定了资料保护法,也设立了资料保护专员,由其负责资料保护法的实施,向州议会报告,给公民行使资料权利提供支持和帮助。1977年,德国制定了《联邦资料保护法》,(149)赋予个人一般性的资料权利,如被告知存在资料库的权利与修改错误个人信息的权利等,并设立了联邦资料保护委员会。第二轮资料保护立法在联邦和州两个层面展开,以资料保护法为基础,针对具体行业和领域的特点,如个人信用和医疗信息等,制定专门的资料保护法。总之,人口普查案案发时,德国已经具备相当完善的资料保护法律体制。

此外,德国学术界对资料保护的激烈讨论也为个人信息自决权提供了理论支持。实际上,宪法法院确立信息自决权前,在德国起草《联邦资料保护法》过程中已有不少学者使用了这一概念。(150)

(二)人口普查法案与信息自决权

1982年3月,德国议会(Bundestag)通过一部人口、职业、住所和工作场所普查法,即《联邦人口普查法》。(151)以该法为依据,联邦政府计划全面统计全国的人口分布状况和社会结构,并需要收集大量的个人信息,如姓名、住址、性别、婚姻状况、家庭情况、宗教信仰和职业等。(152)公民需要填写的问卷也包括各种个人资料,如收入来源、教育背景、往返工作的交通方式和居住情况(包括取暖和供电方式等)。根据该法,可将收集的信息发送至地方政府,供它们用于社区规划和环保等事务。地方政府甚至可将这些信息与住房登记相互匹配,并在必要时修改信息。

虽然该法未受到很大的争议就被议会通过,但它却在德国掀起了轩然大波。短短几周内,上百人以其侵害了他们的隐私权为由向法院提起诉讼。成千上万的公民权利组织要求终止人口普查。联邦资料保护专员和各州的资料保护委员会也纷纷对该法提出质疑和批评。有鉴于此,法院作出临时判决,决定暂时中止人口普查,直到认定该法是否违宪。

法院指出,当代计算机技术能够收集和保存无限量的个人信息,并可在瞬间查阅信息。这些信息足以创建个人人格档案,而受影响的个人对其却无法进行控制,这将给个人的精神和行为造成压力。人们将变成统计调查的客体,而不是独立存在的个人。从个人自治的角度看,法院担心个人信息的收集、保存和使用可能威胁个人自由,因为对某人的了解越多,控制他就越简单。以前,人们通过打字机手动输入信息,在物理空间内保存资料记录,并主要由专业人员查阅资料,因此合并资料创建人格图像几乎是不可能的。随着计算机技术的发展和功能急剧增强,任何人都可以通过电子设备输入和查阅信息,并能够更便捷地查阅更多的信息。

“个人的价值和尊严是宪法秩序的核心。作为自由社会中的一员,每个人得以自由、自决的方式生活。面对当代技术对个人人格造成的威胁,我们需要更好地保护这些价值。”在当代社会,要保护个人人格不受侵犯,个人尊严的内涵和外延也应根据经济和社会环境的变化而不断发展,因为信息收集及其对个人产生影响的可能性已经发展到了史无前例的高度。个人资料是对个人生活事实的记载,是对自然人的人格的勾画,是个人尊严的一部分。资料当事人对其资料的交付和使用具有自由决定权,且法律应确定和保护该权利,即个人信息自决权。“个人不确定谁对其有所了解,他人了解其哪些信息,什么时候将披露这些信息以及什么情形促使披露这些信息,允许这种社会结构存在的法律与信息自决权是不相符的。”不知道他人知悉自己的事务,可能导致公民限制自己的活动,抑制某些权利的行使,如集会结社的权利与言论、宗教和就业自由等。当然,政府持有有关个人的具体信息也存在滥用信息的风险,包括对个人自治的威胁和掌控。这将对个人人格的发展以及公共福祉造成损害,因为,自决是自由和民主社会的一个基本前提,而且,这种社会也以公民的个人行动和参与能力为基础。因此,必须严格限制那些对人们可能产生影响的资料使用。在当代资料处理的情形下,为保障人格的自由发展,必须保护个人免于无限制地收集、储存、使用和转移个人资料。信息自决权旨在保护个人免受无限制的个人资料收集、保存、使用和转移,禁止任何人处理资料,若处理导致调查某人或损害其自治能力。

实质上,信息自决源自个人自治。在信息时代,控制信息是一种力量。控制个人信息也是操控个人命运的力量,而个人自治正是人格自由发展所不可或缺的。与其他基本权利一样,信息控制权在精心设计的宪法价值位阶上也不是一项绝对的权利。既然人们在社会中发展,个人信息也是社会现实的一种反映。因此,对个人资料而言,也存在一个社会层面,信息中关涉的个人与社会其他组成部分也存在一定的张力。政府与社会中的其他活动主体,如银行和公司需要个人信息规划业务来服务大众。民主自身也以信息自由流动为基础。通过协调个人同社会间的相互限制关系,宪法解决了个体与社会之间的矛盾。个人必须接受出于优先性公共利益的考虑对其信息自决权施加的限制。

优先性公共利益的判定只得以一般性的法律标准为依据。法律必须具有合法性(合宪性),并须明确限制个人自由的条件和范围。对个人自由的限制程度必须以满足公共利益为限。鉴于自动化资料处理带来的危险,立法机构应采取更完备的组织性和程序性保障措施减少对个人权利的侵害。此外,判定一项法律是否符合上述原则需要细致和全面的分析。法院应通过考察立法目的来评估信息是否必要。法院认为,为了社会和经济规划的目的实施人口普查具有合法性,但是,为了其他目的收集和保存资料则与宪法不符。法院考察了收集信息的性质、保存和转移信息的方式以及信息的具体使用情况,以确保信息使用与政府的监督权力是否相符及其是否对个人自由构成不当的威胁。即便可以为了公共目的收集信息,信息收集必须适当且必要。为了统计的目的处理特定信息,包括福利国家的运作所必需的信息,保存信息以备将来使用均具有必要性,但必须对这些信息设定限制,明确信息的使用目的。为确保资料的保密性,调查问卷应通过邮件收回,并由政府支付有关费用,应尽快删除可识别个人身份的信息,在此之前应根据具体情形对信息严格保密。

法院认为,信息可分为两类,即与人格有关并以匿名的方式收集和处理的资料以及与人口普查有关的资料。法院强调,不得将个人作为纯粹的信息载体,因为不将个人作为独立存在的个人而作为信息来源将威胁其作为精神和道德化个人的本质。法院要求采取保护措施,确保不得创建个人人格档案,并应主要以匿名的方式保存资料。最终,法院支持《人口普查法》中的大部分条款,但也认定几个条款违宪,其中就包括允许地方官员对照、匹配对人口普查资料与当地居住登记的条款,因为,它可能使官员识别特定的个人,并侵害其人格权。法院还指出了《人口普查法》的主要缺陷,即部分条款不够明确,未能让个人充分地了解法律内容,未能明确信息的使用计划,对特定信息(如宗教信仰)的转移未要求获得个人同意。

(三)信息自决权理论与资料隐私

信息自决权理论对资料隐私提供了最为适当、贴切的解释。以人格权为基础,它从个人行动自由和保护私人领域两个方面全面界定了个人对资料和资料处理所具有的权利及其限制。个人信息自决权也并非一项绝对的个人权利,它受到公共利益的限制。因此,信息自决权理论既保护个人的人格利益,尊重资料隐私的个人价值,也同时兼顾资料隐私的社会价值,要求以国家公权力为中心,从立法、司法、执法层面构建全面的资料隐私保护体制。

信息自决权并非个人信息控制权,它也未给个人在信息上缔造任何财产性的利益。宪法法院指出:“个人对‘自己’的信息所具有的权利不是绝对的、无限制的。他只是在社会中发展的独立人格。”信息自决权要求国家规制资料处理,保护个人自治,而不是赋予个人对资料专属性的控制权或对资料具有财产性利益。因此,信息自决权以保护个人自治为原则,赋予个人权利的同时,也限制了个人对资料绝对的控制权,更为国家提出了主动保护个人自治的要求。它要求创建一个完备的资料保护法律体制,不同的角色各尽其责:立法机构通过立法制定个人资料的使用和转移规则。个人被置于信息流转过程的中心,以确保他知晓信息的命运,并鼓励其参与到资料保护的争论中去;联邦和州资料保护委员会应发挥独立监督作用,协助公众了解资料处理行为。这些机构是必要的,因为,资料处理对个人而言具有秘密性和抽象性,需要相应的法律措施及时协助个人行使信息自决权;司法机关应负责审理与资料处理相关的诉讼。

三、资料隐私的社会性

传统的隐私权理论往往过分强调隐私的个人价值:独处权说旨在保护个人免受外界的不当干扰,抽身社会选择独处;有限地接近自我说旨在保护个人选择接近自我的对象和范围,或维持他人有限接近自我的状态;个人信息控制权理论过分注重个人对信息的控制,进而发展出个人资料财产化理论。个人信息自决理论突破了上述限制,不仅认为资料隐私有关个人人格发展,要求增强个人对资料和信息流转过程的参控,同时,它也强调资料隐私对民主政治制度的运作不可或缺,资料隐私并非一项绝对的个人权利,它应受制于社会公共利益。简言之,资料隐私不只是一个个人问题,它也是一个具有共同性、公共性和集体性的社会问题。资料隐私不仅具有个人价值,对个人人格发展及保护个人的正当权益至关重要,它还具有社会价值,对民主制度的运作、信息经济的发展以及和谐社会的构建不可或缺。

如何权衡隐私问题的个人性与社会性,资料隐私的个人价值与社会价值对资料隐私保护体制具有导向性的影响。若将资料隐私视为一个个人问题,且强调隐私的个人价值,那么应以个人为中心构建资料隐私保护机制,不对资料隐私进行立法,由个人同企业在交易关系中或同政府在管理关系中通过自力维护隐私。即使通过立法确立个人的资料权利,仍应以个人通过争议解决机制追究侵权责任进行救济。在立法和司法过程中也要权衡个人的隐私利益与信息自由流动、公共利益和企业的正当权益。若将资料隐私看做一个社会问题,强调资料隐私的社会价值,除了应通过全面立法确立个人的资料权利,发挥个人自力和法院等争议解决机制的救济作用外,还应通过设立资料保护机构等方式以公权力监督政府和企业的资料处理活动。

自20世纪60年代,关于隐私问题社会性与资料隐私社会价值的主张就已经兴起。这一观点在欧洲转化为现实的资料保护政策,并随着国内立法和欧盟立法得以不断强化。而在美国,它却受到了严重的挑战,结果,强调信息隐私问题个人性的观点主导了美国的信息隐私政策。美国不但未对资料隐私进行全面立法,未设立资料保护机构,还构建起以个人自力救济、资料使用人自律和行业自治为主导的救济模式。

在20世纪60年代,威斯丁就指出:“隐私不但是一项个人偏好,它更是社会结构有效运作的重要前提。”(153)保障个人隐私,限制信息披露和监控是自由、民主的社会得以存在和运作的前提。(154)1974年,艾文等人向参议院提交了《关于设立联邦隐私委员会的法案》。(155)该法案在适用范围、内容和执行体制上都体现出强调隐私社会价值的特点:在适用范围上,它一并规制联邦、州和地方政府以及私人行业的资料处理行为;在执行体制上,它要求设立联邦隐私委员会(Federal Privacy Commission)。然而,将隐私视为个人自由重要组成部分的观点占据了上风,并最终导致1974年《隐私法》放弃对公私领域的资料处理统一立法,且也以隐私保护研究委员会(Privacy Protection Study Commission)取代了提议的联邦隐私委员会。(156)从此,强调信息隐私个人性的主张成为隐私政策的主导思想,信息隐私也被界定为一个个人和消费者保护问题。美国仅对特定领域和行业的信息隐私进行立法,在立法、司法和执法过程中也要权衡个人信息隐私与资料使用人的正当权益。同时,有限政府与崇尚市场自治的传统也强化了美国以市场为主导调控私人行业中信息隐私保护的政策。

但是,不少学者一直呼吁放弃这种以信息隐私个人性为导向,以个人为中心的信息隐私保护政策。里根认为,与传统的隐私权不同,资料隐私不仅保护个人利益,还旨在实现具有共同性、公共性和集体性的社会价值。资料隐私问题具有共同性,因为我们都意识到它在我们生活中的重要性。隐私具有公共性,因为它对民主政治体制的运作、信息经济的发展与和谐社会的构建不可或缺。隐私具有集体性,因为科技和市场的发展,已经使我们当中的任何人都越来越难以凭借自身的力量独自保护隐私,我们要么都具有较高的隐私水平,要么都不具有隐私。(157)此外,施瓦兹、索罗伍和纳弗等也指出,信息隐私对以民众自由参与为前提的政治制度的运作至关重要,信息隐私应以平衡个人同机构间的权力为中心,应从隐私的社会性和社会价值着手保护信息隐私,且应借鉴欧洲资料保护体制的成功之处。(158)

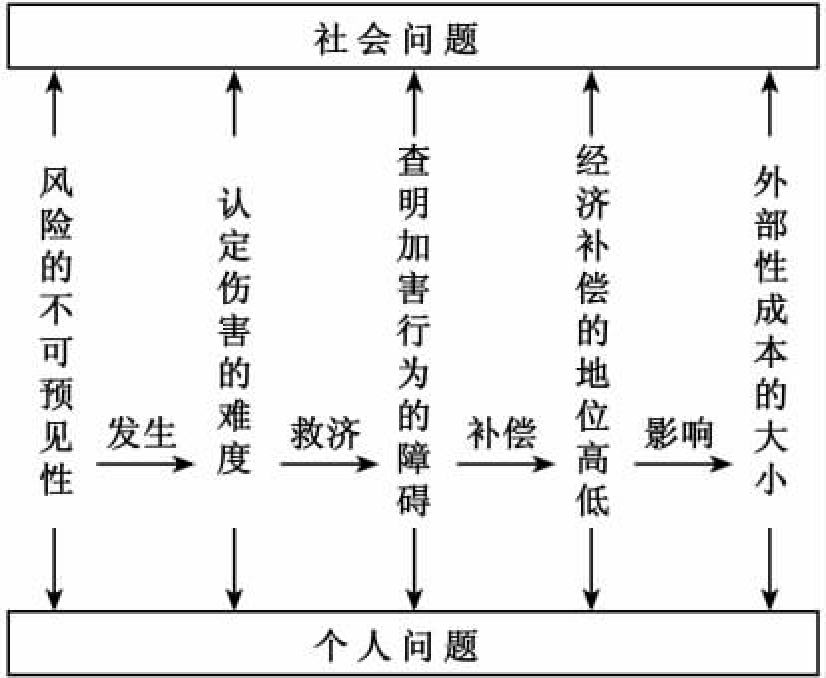

社会问题和个人问题的属性图

如上图所示,纳弗教授从如下五个方面比较了社会问题同私人问题之间的区别,并指出资料隐私问题具有更多社会问题的属性:风险的可预见性,认定伤害的难度,查明加害行为原因的障碍,经济补偿的地位与外部性的大小。(159)从加害行为发生的风险,到加害行为发生后伤害和损害的认定,然后到救济中加害行为的查明,再到补偿中金钱的地位,最后至加害行为的对外影响,以加害行为的发生、救济、补偿和影响为主线,这五个方面全面概括了个人问题与社会问题之间的差异。(160)

1.风险不可避免与可预见风险

对人们而言,环境等社会问题对个人造成侵害的风险具有共同性、不可避免性和不可预见性。生活在同一个地球上,人人都同样面临环境污染的威胁。我们别无选择,只要存在环境污染,每个人对控制和整治污染都具有共同利益。有些人可能通过个人行动(如搬家)等减少水污染造成的危害,但这种单独的个人行动对环境问题的解决毫无用处。总之,对个人而言,环境污染等社会问题不可预见,也无法控制。(161)与社会问题不同,个人问题往往因个人自身的行为和选择而发生,个人可预见并控制风险。例如,购买商品时,我们可以预见产品可能存在瑕疵。我们在交往和交易中自主作出选择,并同时预见到风险的存在。从这种意义上讲,个人问题处于个人的操控范围内,个人可以通过选择增大或减小他人侵害自己权益的风险。

2.认定个人伤害较困难与较容易发现伤害

社会问题对个人造成的伤害多具有隐蔽性,不为人所知,甚至难以发现。环境污染造成的损害往往是潜在的,且在很多情况下无法为人所知。即使发现了伤害,人们往往更关注现实的损害,而不注重潜在的伤害或损害。与社会问题不同,个人问题造成的伤害或损害对个人而言往往显而易见。如汽车因质量问题无法正常使用,我们很快就会发现。虽然我们可能无法及时查明原因,但显而易见的表象打开了我们查明问题的原因之门。

3.查明损害的原因障碍较多与查明原因障碍较少

查明社会问题造成损害的原因往往障碍重重。例如,发现了水污染后,要切实查明污染源绝非轻而易举之事,因为污染源可能具有隐蔽性,不为人所知,无法为人所知,或多个主体的多种行为导致一个问题发生,而且我们很难断定其中的因果关系。相反,查明个人问题发生的原因障碍较少。我们知道是谁的什么活动侵害我们的权益,因为,我们知道自己的交往对象是谁,同我们具有什么关系,实施了什么行为。如交通事故肇事人驾着汽车撞坏了商铺的水果摊,商家不按合同约定向顾客配送商品和服务,等等。当然,对有些问题,我们可能也无法如此快速地查明原因,但由于交往对象和关系特定,查明原因的障碍相对较少。例如,产品质量出现问题,要么是厂商的责任,要么是销售商的责任。

4.金钱补偿存在不足与以经济补偿为主导

用金钱补偿社会问题造成的伤害和损害往往存在不足之处。饱受噪音干扰,呼吸污染的空气,饮用受污染的水,都可能损害个人的身心健康。金钱固然可以赔偿个人的医疗费用,但它并不能弥补损害自身。在这种情况下,事先避免或减少损害的发生比事后的金钱补偿更为重要,因为金钱代替不了个人遭受的侵害和损害。与此不同,经济补偿是个人问题对个人所造成损失的主要补救方式。例如,空调出现质量问题,厂家或商家应通过维修、换货、返款等方式进行补救。

5.外部性成本较大与外部性成本较小

很多社会问题,如环境污染都具有外部性成本,即企业在生产中污染了环境,对个人的健康等造成损害,但在无外力强制的情况下,它们不会承担这些成本。相对而言,个人问题往往不牵涉外部成本,或外部成本较小。例如,违约行为仅侵害缔约方的利益,产品质量问题仅危害消费者的利益。

资料隐私更具社会问题的属性。首先,只要我们生活在这个世界和社会上,我们就不得不面对政府和企业滥用个人资料的风险,该风险对每个人而言都是存在的,个人也无法通过选择和单独的行动完全避免该风险。其次,虽然资料被大量地收集、使用和散播,我们对谁为了什么目的如何使用自己的资料可能一无所知。在政府和企业依据某些不准确的资料对我们作出不利决定时,除少数情形外,我们对损害并不知情。再次,信息技术使资料处理行为变得无影无形、捉摸不定,随着公私机构间个人信息分享的加剧,即使发现了损害,个人也难以查明谁收集了自己的资料,谁为了什么目的使用了该资料,该资料又转入何人之手,并最终导致加害行为的发生。又次,经济补偿往往并不足以补救个人因非法资料处理而遭受的侵害和损害。个人信用报告中不准确、不全面、不及时的信息可能导致个人失去某就业机会,无法获取应得的信用贷款,遭到检察机关的刑事起诉与公安机关的刑事侦察等。最后,政府尤其是企业的非法资料处理行为也具有较大的外部性成本。(162)

另外,与环境等社会问题不同,政府和企业不当的收集、使用和散播个人资料并不会造成“公用品悲剧”(Tragedy of the Commons)。哈丁(Garrett Hardin)曾通过下面的例子阐释了该问题。(163)多个牧羊人在一片草地上养羊,为了自身利益,每个人都不断增加羊的数量,但草地的面积和草的承受力有限,随着羊的数量递增,牧羊所依赖的草地也被破坏殆尽。与此类似,企业在生产过程中造成环境污染这一外部性影响。离开公权力的管制,企业不会采取措施将该成本内化,但是,环境仍是一个公共品,随着污染的恶化,公共品的悲剧仍可能发生。换言之,公共品悲剧促使政府、企业和个人都不得不关注环境污染问题。

如同工厂使用原料生产某产品一样,公司在市场上通过收集、使用和散播个人信息牟利或提高运营效率。工厂可能因未采取适当的措施造成环境污染,企业可能因不当处理个人资料而侵害个人的资料隐私权。离开外力的强制,企业无经济诱因将污染的外部性成本内化,也无诱因采取措施保障个人的资料隐私。与环境和环境污染不同,个人资料和非法资料处理行为并不会导致公共品悲剧的发生。(164)换言之,即使企业不当收集个人资料,滥用资料,非法披露和散播资料,并不会导致个人信息资源的枯竭。个人在同政府和企业的交往和交易中会源源不断地产生个人信息。而且,即使意识到资料隐私风险的严重性,个人不主动提供个人资料,政府和企业已经掌握了大量的信息,并可任意使用个人资料。因此,除非通过立法确立个人的资料权,并通过公权力规制政府和企业的不当资料处理行为,滥用个人资料造成的隐私损害并不能转化为政府和企业保护个人资料隐私的诱因。换言之,非法资料处理行为并不会导致个人资料这一公共品面临公共品悲剧。

【注释】

(1)U.K.,Home Office,Report of the Committee on Data Protection,Cmnd.7341(Chairman:Sir Norman Lindop),hereinafter referred to as“Lindop Report”,London:HMSO,1978,para.18.42.

(2)“隐私看似与任何事情都相关,并因此也似乎什么都不是。”Daniel J Solove,ATaxonomy of Privacy,154 Univ.of Pennsylvania L.Rev.477,479(2006).

(3)Alan F.Westin,Privacy and Freedom,1967;Arthur R.Miller,The Assault on Privacy,1971.

(4)如美国1974年《隐私法》(Privacy Act 1974,5 U.S.C.§552 a)。

(5)Directive 95/46/EC,Art.1(1);C.o.E.Convention,Art.1 and Preamble;OECD Guidelines,Art.1.

(6)See Daniel J.Solove,Marc Rotenberg and Paul M.Schwartz,Information Privacy Law,2nd ed.,Aspen Publishers,2005.

(7)U.K.,Younger Report,1972.

(8)Canada,Department of Communications and Department of Justice,Privacy and Computers:A Report of a Task Force,Information Canada,Ottawa,1972.

(9)U.S.,HEW Report,1973.

(10)Council of Europe,Resolution(73)22 on the Protection of the Privacy of Individualsvis- à -vis Electronic Data Banks in the Private Sector,adopted on 26 September 1973;Resolution(74)29 on the Protection of Privacy of Individuals vis- à -vis Electronic Data Banks in the Public Sector,adopted on 24 September 1974.

(11)France,Loi n°2006-64 du 23 janvier 2006,Art.1.

(12)德国黑森州1970年的资料法就使用了“资料保护”这一概念。Heissisches Datenschutzgesetz,Gesetz und Verordungsblatt I(1970).

(13)Frits W.Hondius,Emerging Data Protection in Europe,North Holland Publishing Company,Amsterdam,1975,p.1.

(14)Thomas Cooley,Law of Torts,2nd ed.,1888,p.29.

(15)Arthur Miller,The Right of Privacy—A Look Through the Kaleidoscope,46 S.M.U.L.Rev.37,46(1992).

(16)Arthur R.Miller,The Assault on Privacy,1971,p.25.

(17)Julie C.Inness,Privacy,Intimacy,and Isolation,Oxford University Press,1992,p.3.

(18)Hyman Gross,The Concept of Privacy,42 N.Y.U.L.Rev.34(1967).

(19)Alan F.Westin,Privacy and Freedom,1967.

(20)William M.Beaney,The Right to Privacy and American Law,31 L. & Contemp.Probs.253,255(1966).

(21)Robert Gellman,Does Privacy Work,in Technology and Privacy:the New Landscape,Phillip E.Agre & Marc Rotenberg eds.,1997,p.193.

(22)Judith Jarvis Thomson,The Right to Privacy,in Philosophical Dimensions of Privacy,Ferdinand David Schoeman eds.,1984,pp.272-81.

(23)Olmstead v.United States,277 U.S.438,478(1928)(Brandeis,J.,Dissenting).

(24)Lee A.Bygrave,The Place of Privacy in Data Protection Law,24 U.N.S.W.L.J.277,279-81(2001).

(25)U.K.,Lindop Report,1978,para.18.42.

(26)Warren & Brandeis,The Right to Privacy,4 Harv.L.Rev.193(1890).

(27)Thomas Cooley,Law of Torts,2nd ed.,1888,p.29.

(28)Warren & Brandeis,The Right to Privacy,4 Harv.L.Rev.193(1890).

(29)Id.,pp.193-205.

(30)277 U.S.438(1928).

(31)277 U.S.438,478(1928)(Brandeis,J.,Dissenting).

(32)385 U.S.374(1967).

(33)385 U.S.374,413(1967)(Fortas,J.,Dissenting).

(34)40 U.S.179(1973).

(35)Edward J.Bloustein,Privacy as an Aspect of Human Dignity:An Answer to DeanProsser,39 N.Y.U.L.Rev.962,970(1964).

(36)E.L.Godkin.Libel and Its legal Remedy,12 J.Soc.Sci.69,80(1880).

(37)E.L.Godkin.The Right of the Citizen,IV-To His Own Reputation,Scribner’s Magazine,July-Dec.1890,p.65.

(38)Warren & Brandeis,The Right to Privacy,4 Harv.L.Rev.193,198(1890).

(39)Sissela Bok,Secrets:On The Ethics of Concealment and Revelation,Vintage,1989,pp.10-11.

(40)Hyman Gross,The Concept of Privacy,42 N.Y.U.L.Rev.34,35-36(1967).

(41)Ernest Van Den Haag,On Privacy,in Nomos Xiii:Privacy,J.Ronald Pennock & J.W.Chapman eds.,1971,p.149.

(42)David O’Brien,Privacy,Law and Public Poilicy,Praeger Publishers,1979,pp.15-16.

(43)Ruth Gavison,Privacy and the Limits of Law,89 Yale L.J.421,426(1980).

(44)Richard A.Posner,Economic Analysis of Law,5th ed.,NY:Aspen Law and Business,1998,p.46.

(45)Richard A.Posner,The Economics of Justice,Harv.Univ.Press,1981,p.271.

(46)429 U.S.589(1977).

(47)Daniel A.Farber,Book Review:Privacy,Intimacy,and Isolation by Julie C.Inness,10 Const.Comment.510,516(1993).

(48)Jeffrey Rosen,The Unwanted Gaze:The Destruction of Privacy in America,Random House,2000,p.8.

(49)Julie C.Inness,Privacy,Intimacy,and Isolation,1992,p.56.

(50)Charles Fried,Privacy,77 Yale L.J.475,484(1968).

(51)James Rachels,Why Privacy is Important,in Philosophical Dimensions of Privacy,1984,p.290.

(52)Tom Gerety,Redefining Privacy,12 Harv.C.R.-C.L.L.Rev.233,263(1977).

(53)Priscilla M.Regan,Legislating Privacy,1995,p.213.

(54)Ruth Gavison,Privacy and the Limits of Law,89 Yale L.J.421,436(1980).

(55)Warren & Brandeis,The Right to Privacy,4 Harv.L.Rev.193,198(1890).

(56)Oscar M.Ruebhausen & Orville G.Brim,Jr.,Privacy and Behavioral Research,65 Colum.L.Rev.1184,1189(1965).

(57)U.S.,Executive Office of the President,Office of Science and Technology,Privacy and Behavioral Research 8,Washington,D.C.,G.P.O.,1967.

(58)Charles Fried,Privacy,77 Yale L.J.475,482-83(1968).

(59)Alan F.Westin,Privacy and Freedom,1967,p.7.

(60)Arthur R.Miller,The Assault on Privacy,1971,p.25.

(61)Ian Goldberg et al.,Trust,Ethics,and Privacy,81 B.U.L.Rev.407,418(2001).

(62)Randall P.Benzanson,The Right to Privacy Revisited:Privacy,News,and SocialChange,1890-1990,80 Cali.L.Rev.1133,1135(1992).

(63)Adam Carlyle Breckenridge,The Right to Privacy,University of Nebraska Press,1970,p.1.

(64)James Rachels,Why Privacy is Lost,4 Philosophy and Public Affairs 323,326(1975).

(65)U.K.,Younger Report,1972,para.38.

(66)U.S.,HEW Report,1973.

(67)U.S.Dep’t of Justice v.Reporters Comm.for Freedom of the Press,489 U.S.749,763(1989).

(68)U.S.,President Clinton’s Information Infrastructure Task Force:Principles for Providing and Using Personal Information,Washington D.C.,1995,p.5.

(69)Judith Wangner DeCew,In Pursuit of Privacy:Law,Ethics and the Rise of Technology,Cornell University Press,1997,p.24.

(70)Jerry Kang,Information Privacy in Cyberspace Transactions,50 Stan.L.Rev.1193,1202-03(1998).

(71)Canada,Department of Communications and Department of Justice,Privacy and Computers,1972,pp.13-14.

(72)Australia,Law Reform Commission,Privacy,Report No.22,1983,p.21.

(73)Ireland,Law Reform Commission Report 57/1998,paras.2.2 & 2.3.

(74)Ireland,Report of Working Group on Privacy,31 March 2006,para.1.04.

(75)Richard B.Parker,A Definition of Privacy,27 Ruters L.Rev.275,281(1974).

(76)Eli M.Noam,Privacy and Self-Regulation:Markets for Electronic Privacy,in U.S.Department of Commerce,Privacy and Self-Regulation in the Information Age,Washington D.C.,June 1997.

(77)Charles Fried,Privacy,77 Yale L.J.475(1968).

(78)Raymond Wacks,Personal Information:Privacy and the Law,Oxford:Clarendon Press,1993,p.26.

(79)Richard S.Murphy,Property Rights in Personal Information:An Economic Defense ofPrivacy,84 Geo.L.J.2381,2383(1996).

(80)Directive 95/46/EC,Art.2.

(81)Steve Mann,Computer Architectures for Protection of Personal Informatic Property:Putting Prates,Pigs,and Rapists in Perspective,First Monday,Vol.5,No.7,July 2000.www.firstmonday.org/issues/issue5_7/mann/index.html.

(82)“个人信息控制权说”自20世纪60年代就已经被确立起来,并一度在个人资料保护的理论上占据主导地位。它主张个人对信息的权利是一种控制权。Charles Fried,Privacy,77 Yale L.J.475(1968);Alan F.Westin,Privacy and Freedom,1967;Arthur R.Miller,The Assault on Privacy,1971;Randall P.Benzanson,The Right to Privacy Revisited: Privacy,News,and Social Change,1890-1990,80 Cali.L.Rev.1133(1992);Ian Goldberg et al.,Trust,Ethics,and Privacy,81 B.U.L.Rev.407(2001).

(83)Alan F.Westin,Privacy and Freedom,1967,pp.324-25.

(84)Arthur R.Miller,The Assault on Privacy,1971,p.211.

(85)Richard A.Posner,The Economics of Justice,Harvard University press,1981,p.235.

(86)Richard S.Murphy,Property Rights in Personal Information:An Economic Defense ofPrivacy,84 Geo.L.J.2381,2384(1995).

(87)Kenneth C.Laudon,Market and Privacy,39 Communications of ACM 92-104(1996).

(88)Dean Hal Varian,Economic Aspects of Personal Privacy,in U.S.Department of Commerce,Privacy and Self-Regulation in the Information Age,1997,p.36.

(89)Lawrence Lessig,The Architecture of Privacy,1 Vanderbilt Journal of Entertainment Law & Practice 56(1999).

(90)Jerry Kang,Information Privacy in Cyberspace Transactions,50 Stan.L.Rev.1193,1246-73(1998).

(91)P.Scholtz,Transaction Costs and Social Costs of Online Privacy,First Monday,Vol.6,No.4,May 2001.www.firstmonday.org/issues/issue6_5/sholtz/index.html.

(92)U.S.,The American Civil Liberties Union,Take Back Your Data Campaign,1997.

(93)U.S.,Department of Commerce,Privacy and Self-Regulation in the Information Age,Washington D.C.,June 1997.

(94)Katrin Schatz Byford,Privacy in Cyberspace:Constructing a Model of Privacy for the Electronic Communications Environment,24 Rutgers Computer & Tech.L.J.1,56(1998).

(95)Jessica Litman,Information Privacy/Information Property,52 Stan.L.Rev.1283(2000).

(96)Pamela Samuelson,Privacy as Intellectual Property?,52 Stan.L.Rev.1125,1171(2000).

(97)Daniel J.Solove,Privacy and Power:Computer Databases and Metaphors for Information Privacy,53 Stan.L.Rev.1393,1454-55(2001).

(98)P.Catalat,cited in:Y.Poullet,Data Protection Between Property and Liberties,ACivil Law Approach,in Henrik W.K.Kaspersen,Anja Oskamp eds.,Among Friends in Computers and Law,A Collection of Essays in Rememberance of Guy Vandenberghe,The Hague,Kluwer Law International,1990,p.161.

(99)Lee A.Bygrave,Data Protection Law,Approaching Its Rationale,Logic and Limits,The Hague,Kluwer Law International,2002,pp.120-22.

(100)Paul M.Schwartz,Property,Privacy,and Personal Data,117 Harv.L.Rev.2056(2004).

(101)Vera Bergelson,It’s Personal But is it Mine?Toward Property Rights in Personal Information,37 U.C.Davis L.Rev.379(2004).

(102)也有人提出,隐私与资料保护已经发展成两个独立的概念,资料保护在当今与个人自由没有任何关联。P.Blok,Het Recht of Privacy,The Hague,Boom Juridische Uitgevers,2002,p.40.按照该思路,加上隐私侵权普通法无法有效地保护信息隐私,不少学者提出应将个人资料财产化,利用财产权制度和市场机制保护个人的资料隐私。Vera Bergelson,It’s Personal But is it Mine?Toward Property Rights in Personal Information,37 U.C.Davis L.Rev.379,405-19(2004).

(103)Matt Richtel,Toysmart.com in Settlement with F.T.C.,N.Y.Times,July 22,2000.

(104)Glenn R.Simpson,FTC Is Set to Challenge Toysmart.com to Prevent the Sale of Consumer Data,Wall St.J.,10 July 2000,at A3.

(105)15 U.S.C.§45(a)(1)(2001).

(106)L.Enos,Deal Afoot to Destroy Toysmart Database,E-Commerce Times,January 10,2001.www.ecommercetimes.com/perl/story/6607.html.

(107)Paul Rubin And Thomas Lenard,Privacy And The Commercial Use Of Personal Information,Kluwer Academic Publishing,2002,p.7.

(108)Kenneth Laudon,Markets and Privacy,39 Communications of the ACM 9,1996.

(109)纳弗(James Neuf)教授借助一个故事说明这种现象。See James P.Neuf,Recognizing the Societal Value in Information Privacy,78 Wash.L.Rev.1,35(2003).

(110)Kenneth Laudon,Markets and Privacy,1996.

(111)P.Sholtz,The Economics of Personal Information Exchange,2000.

(112)P.Scholtz,Transaction Costs and Social Costs of Online Privacy,2001.

(113)Hal R.Varian,Economic Aspects of Personal Privacy,1997.

(114)Lawrence Lessig,The Architecture of Privacy,1 Vand.J.Ent.L. & Prac.56(1999).

(115)Richard A.Posner,Economic Analysis of Law,Aspen Law & Business,1998.

(116)Richard S.Murphy,Property Rights in Personal Information:An Economic Defense ofPrivacy,84 Geo.L.J.2381,2396(1995).

(117)Vera Bergelson,It’s Personal But is it Mine?Toward Property Rights in Personal Information,37 U.C.Davis L.Rev.379,420-21(2004).

(118)Kenneth Laudon,Markets and Privacy,1996.

(119)Lee A.Bygrave,Data Protection Law,Approaching Its Rationale,Logic and Limits,2002,pp.120-22.

(120)Germany,Census Case 65 BverfGE at 44.

(121)Jessica Litman,Information Privacy/Information Property,52 Stan.L.Rev.1283,1299-1333(2000).

(122)Julie E.Cohen,Examined Lives:Informational Privacy and the Subject as Object,52Stan.L.Rev.1373,1398(2000).

(123)Katrin S.Byford,Privacy in Cyberspace:Constructing a Model of Privacy for the Electronic Communications Environment,24 Rutgers Computer & Tech.L.J.1,56(1998).

(124)652 N.E.2d 1351(Ill.App.Ct.1995).

(125)Jessica Litman,Information Privacy/Information Property,52 Stan.L.Rev.1283,1299,1356(2000).

(126)Daniel J.Solove,Privacy and Power:Computer Databases and Metaphors for Information Privacy,53 Stan.L.Rev.1393,1454-1455(2001).

(127)Alan F.Westin,Privacy and Freedom,1967,p.58.

(128)Edward J.Bloustein,Privacy as an Aspect of Human Dignity:An Answer to DeanProsser,39 N.Y.U.L.Rev.962,971(1964).

(129)Id.,p.1003.

(130)Jeffrey H.Reiman,Privacy,Intimacy,and Personhood,in Philosophical Dimensions of Privacy,1984,p.314.

(131)Stanley I.Benn,Privacy,Freedom,and Respect for Persons,in Nomos Xiii:Privacy,1971,p.26.

(132)Id.,p.7.

(133)141 U.S.250(1891).

(134)Whalen v.Roe,429 U.S.589,599-600(1977).

(135)505 U.S.833,851(1992).

(136)Jed Rubenfeld,The Right to Privacy,102 Harv.L.Rev.737,754(1989).

(137)Id.,p.784.

(138)Id.,p.794.

(139)65 BVerfGE 1(1983).

(140)Herbert Burkert,Privacy-Data Protection:A German/European Perspective,2000,pp.53-55.http://www.coll.mpg.de/pdf_dat/burkert.pdf.

(141)Basic Law for the Federal Republic of Germany(Grundgesetz,GG),promulgated by the Parliamentary Council on 23 May 1949,as amended by the Unification Treaty of 31 August 1990 and Federal Statute of 23 September 1990,Art.1(1).

(142)Edward J.Eberle,Human Dignity,Privacy,and Personality in German and AmericanConstitutional Law,1997 Utah L.Rev.963(1997).

(143)Life Imprisonment Case,45 BVerfGE 227(1977).

(144)Id.,pp.227-28.

(145)Microcensus,27 BVerfGE 1(1969).

(146)Id.,p.32.

(147)Id.,pp.6-7.

(148)Heissisches Datenschutzgesetz,Gesetz und Verordungsblatt I(1970),625.

(149)Bundesdatenschutzgesetz(BDSG)of 27 January 1977(BGB1.IS.201).

(150)如在1971年,就有人使用了“个人信息自决”这一说法。Podlech,Das Recht aufPrivatheit,in Grundrechte als Fundament der Demokratie(Perels,ed.),1979,p.55.See Paul Schwartz,The Computer in German and American Constitutional Law:Towards an American Right of Information Self-Determination,37 Am.J.Comp.L.675,note 54(1989).

(151)Gesetzüber eine Volks-,Berufs-,Wohnugs-,und Arbeitsstattenzahlung,1982 Bundesgesetzbalatt[BGB1]369.

(152)65 BVerfGE1(1983).

(153)Alan F.Westin,Privacy and Freedom,1967,p.58.

(154)Id.,p.24.

(155)U.S.,Senate,A Bill to Establish a Federal Privacy Board,S.3481,93d Cong.,2d sess.,1974.

(156)U.S.,Congress,Legislative History of the Privacy Act of 1974,Washington,1976.

(157)Priscilla M.Regan,Legislating Privacy,1995,p.32.

(158)Paul M.Schwartz,Privacy and Participation:Personal Information and Public Sector Regulation in the United States,80 Iowa L.Rev.533(1995);Paul Schwartz,Privacy and Democracy in Cyberspace,52 Van.L.Rev.1609(1999);Daniel Solove,The Digital Person: Technology and Privacy in the Information Age,2004;James P.Neuf,Recognizing The Societal Value in Information Privacy,78 Wash.L.Rev.1(2003).

(159)James P.Neuf,Recognizing The Societal Value in Information Privacy,78 Wash.L.Rev.1,74-80(2003).

(160)当然,该区分只是相对的,并非每个社会或个人问题都同时具备这些特征。

(161)James P.Neuf,Recognizing the Societal Value in Information Privacy,78 Wash.L.Rev.1,74(2003).

(162)James P.Neuf,Recognizing the Societal Value in Information Privacy,78 Wash.L.Rev.1,74(2003).

(163)Garrett Hardin,The Tragedy of the Commons,162 Science 1243(1968).

(164)也有学者认为,同环境污染一样,非法资料处理也面临“公共品悲剧”,因为个人自愿提供真实的个人信息也是一种公共品。Dennis D.Hirsch,Protecting The Inner Environment:What Privacy Regulation Can Learn From Environmental Law,41 Ga.L.Rev.1,25-28(2006).

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。