5.3.2 密码体制与密钥管理

DVB-CA的标准没有对CA系统的密码体制进行规定。在实际中,大多数成熟的CA系统中采用对称密钥密码算法和非对称密钥密码算法相结合的密码体制。对称密钥密码算法主要用于对实时性要求较高的控制字加密,非对称密钥密码算法主要用于密钥的分发和管理。

5.3.2.1 密码算法

CA系统中应用的主流的对称密钥密码算法包括DES、3DES、AES、RC4等,其中RC4属于流密码范畴,其他属于分组密码范畴。主流的非对称密钥密码算法包括RSA、ECC等。

DES算法属于分组密码,其密钥长度和分组长度均为64bits。在传输网络的两端,双方约定一致的密钥,在传送端用密钥对数据进行DES加密,然后以密文形式通过广电网传输到接收端,数据到达目的地后,客户端必须用同样的密钥对密文进行解密。DES算法采用16轮的置换和S盒子来保证其安全性。

DES算法曾经过广泛的分析和测试,被认为是一种非常安全的系统。但后来人们发现仅仅使用64bits的DES已经远远达不到现在加密的要求,无法抵抗穷举攻击、差分分析、线性分析。目前一台高档的PC机用穷举法破解一个密钥长度为64bits的DES算法需要十几天时间。

3DES算法是使用3重DES算法的加密,它的密钥长度可达168bits,可以抵抗差分分析、线性分析等攻击,比DES强度高。3DES有三个显著的优点。首先,它可以采用三个密钥或两个密钥。对于3个密钥的3DES,总密钥长度长达168位,完全能够抵抗穷举攻击。其次,3DES的底层加密算法与DES相同,该加密算法比任何其他加密算法受到分析的时间都要长,没有发现比穷举攻击更有效的攻击方法,因此相当安全。如果仅考虑算法的安全,3DES能成为未来数十年加密算法标准的合适选择。再次,由于3DES的底层加密算法与DES相同,所以许多现有的DES软、硬件产品都能方便地实现3DES,因此使用方便。

3DES的根本缺点在于用软件实现该算法的速度比较慢。最初,DES是为20世纪70年代中期的硬件实现所设计的,难以用软件有效地实现DES。3DES的速度比DES还要慢得多。这种速度上的局限性,激发了3DES算法向128位的分组密码算法(AES算法)的转换。

AES算法是可变分组长和可变密钥长的迭代分组密码。虽然长密钥可以增加算法安全性,但是过长的密钥必然会增加所占用的计算机资源,并且降低加解密速度。目前还没有已知的攻击方法能攻破AES,而且该算法具有软硬件实现对计算环境的适应性强,性能稳定,密钥建立时间较短,密钥灵活性强等优点,必将得到广泛的应用。同时在实时性上,AES要明显优于3DES算法。

RC4是RonRivest在1987年为RSA数据安全公司开发的可变密钥长度的流密码算法,他以伪随机序列为密钥加密数据流。RSA算法对差分和线性分析是免疫的,并有很高的非线性。算法非常简单,基本原理就是密钥流与数据流的异或操作,大多数程序员都能很快地对它进行编程。从理论上讲,流密码采用的是一次一密,是安全的加密算法。

RC4算法的最大优点在于产生密钥的速度快,且较易实现。但是算法对同步性要求较高,一旦密文有错位,将导致后续所有的解密错误。另外,在流密码实现时一定要防止出现密钥重用。因为假如攻击者拦截了两段用同一密钥流加密的密文,就可以对这两段密文进行异或,从而得到两段明文的异或值,再辅以统计学手段,攻击者就有可能得到明文。而如果存在大量的重复密钥流的话,攻击成功的可能性就大大增加了。

RSA算法是非对称密钥算法的代表性算法。它是第一个也是目前最成熟的既能用于数据加密也能用于数字签名的算法。它易于理解和操作,也很流行。RSA的安全性在于分解大数的难度,即求两个大素数的乘积容易,但要分解两个大素数的乘积,求出他们的素因子却非常困难。RSA非对称密码体制的公开密钥是目前最难分解的一类合数,专用的分解方法和数域筛选(NFS)的方法都不会对这类数构成危险。对于在100~200位之间的数,每增加3位,则分解时间将增加1倍。由此推算,每秒10亿次的计算机在一天内最多分解不到100位的合数,对于1024位的合数,用目前的方法是很难分解的。因此,1024位的RSA加密算法是安全的。

ECC算法,即椭圆曲线密码算法,充分利用了有限域上椭圆曲线的点构成群的特点,其安全性在于求椭圆曲线对数的难度。与RSA相比,安全性相同的情况下,ECC使用的密钥更短,从而减少了处理的负荷。

对称密钥和非对称密钥这两种算法各有优劣。在条件接收系统中,要求控制字不断地变化,要对其加密,就要求加密算法的运行速度能够跟上控制字的变化,因此,采用DES这些简单快速的算法对控制字加密比RSA算法更合适。同时,用户管理系统要针对不同的用户授权以不同的授权密钥。对于加密算法的运行速度要求较低,但对于其安全性有较高的要求。因而采用RSA算法较为合适。针对CA系统的多级加密体制,经常将DES算法和RSA算法结合起来,得到一种优化算法。即在CA系统中,用对称密钥加密体制(DES算法)产生业务密钥对控制字加密,形成ECM信息;用非对称密钥加密体制(RSA算法)的用户公钥对业务密钥本身加密,在接受端用户利用自己有效的私有分配密钥进行解密,不需要再将分配密钥进行传输,消除了分配密钥在网络传输过程中被截取的可能性。

5.3.2.2 密钥分配管理

在基本的DVB-CA中,包含三个密钥,即控制字CW、业务密钥SK和个人分配密钥PDK。控制字CW和业务密钥SK是通过ECM和EMM传输的,因此,ECM和EMM是密钥分发的关键。

PDK对应一个用户,但要注意同一个节目的SK需要用不同用户的PDK加密形成EMM,对于用户数量大和频道多的大系统,如果用每个用户的PDK来加密SK,将会产生很大的数据量,占用很多有效带宽。PDK由用户管理系统生成,一般不会改变,并由专用设备植入到用户智能卡中。当用户希望收看节目时,需要出示智能卡及其中的PDK,PDK加密了用户授权信息ECM,实现了针对用户的授权和计费。

SK对应节目或服务内容传送,它由用户授权系统生成,更换周期一般为1~2天。SK被PDK加密后与相关信息生成用户管理信息EMM。

CW对应节目的一段数据,这段数据的长度是CA系统中最小的加密单元。

由上述PDK、SK、CW共同构成的CA系统加密体制,称为多重加密。在密码学中,多重加密是一项公认的成熟的技术,其安全性是毋庸置疑的。在实际实施中,各CA系统提供商使用的密钥的层数也各不相同,一般密钥分3~5层。

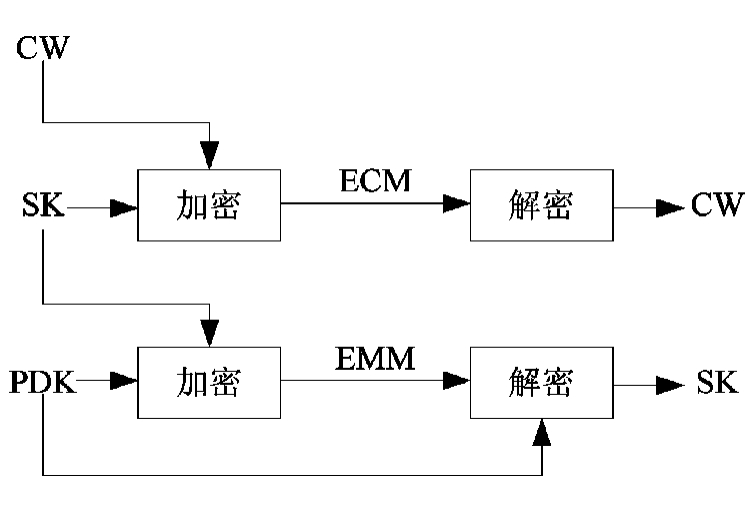

对于三层加密体制,其各层密钥的含义与上述的PDK、SK、CW一致。见图5.3。

图5.3 三层加密过程

第一层保护是用控制字对输出的音视频数据比特流进行加扰,扰乱正常的比特流,使用户在接收端不解扰就不能收看,收听到正常的声音、图像和数字信息;

第二层保护是用业务密钥对控制字进行加密,这样的话,即使控制字在网络传送过程中被截取,非法用户也无法对其解密;

第三层保护是对业务密钥本身再次加密。

这样,未得到授权的用户即使在得到控制字和加密的业务密钥的情况下,也不能进行解密解扰,从而非法收看到节目。如此,整个系统的安全性大为提高。

此外,很多公司生产的条件接收系统采用了四层加密的机制,其中控制字CW用于加扰节目内容,该密钥是经服务密钥SK加密后通过ECM传送给用户端的,而业务密钥SK、节目分发密钥PDK、节目发行商密钥IK等依次使用PDK、IK和个性化密钥PPK加密后通过EMM发送到用户端。在用户接收端,接收控制智能卡中按照相反的次序依次解开IK、PDK、SK、CW,如果用户拥有收看节目的授权,将解出CW明文,并传送给接收设备,由接收设备完成最终的解扰工作。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。