7.1.1 防火墙概念

从第6章应该能够感觉到在因特网上所发送的每一段数据都有可能被偷窃和修改。因特网的组织方式,是要每个站点都要为自身安全负责。如果黑客占领了一个用于通信的关键地方的站点,那么用户发出的所有通过该站点的数据就完全由黑客随意处置了。黑客可以截获未加密的信用卡、Telnet会话、FTP会话、发给朋友的信件以及其他任何通过这条线路的信息。就像不要相信你的上行信息那样,也一定要仔细对待发往远程站点的信息。应该由谁控制目的地系统,这是一个一直在讨论的问题。

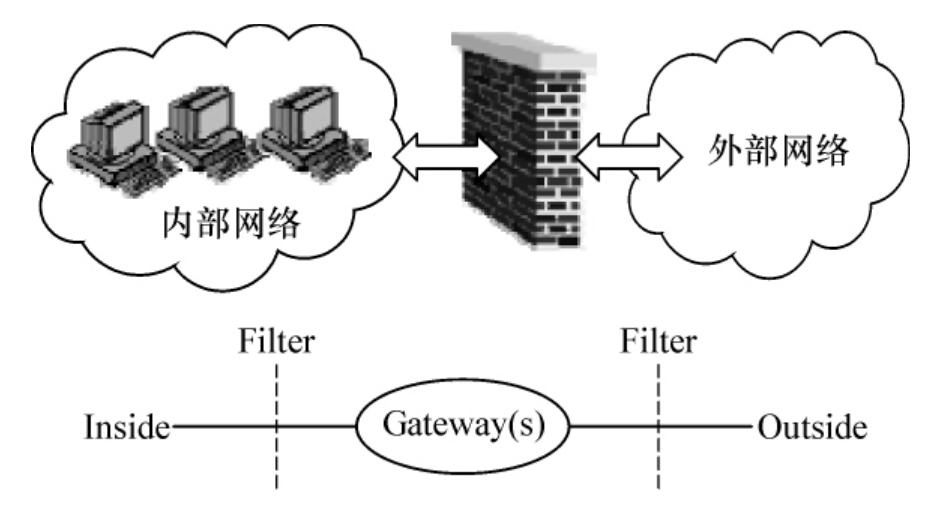

设计防火墙的目的就是不要让那些来自不受保护的网络如因特网上的多余的未授权的信息进入专用网络(如LAN或WAN),而仍能允许本地网络上的你以及其他用户访问因特网服务。图7-2显示了防火墙的基本功能。

图7-2 防火墙的基本功能

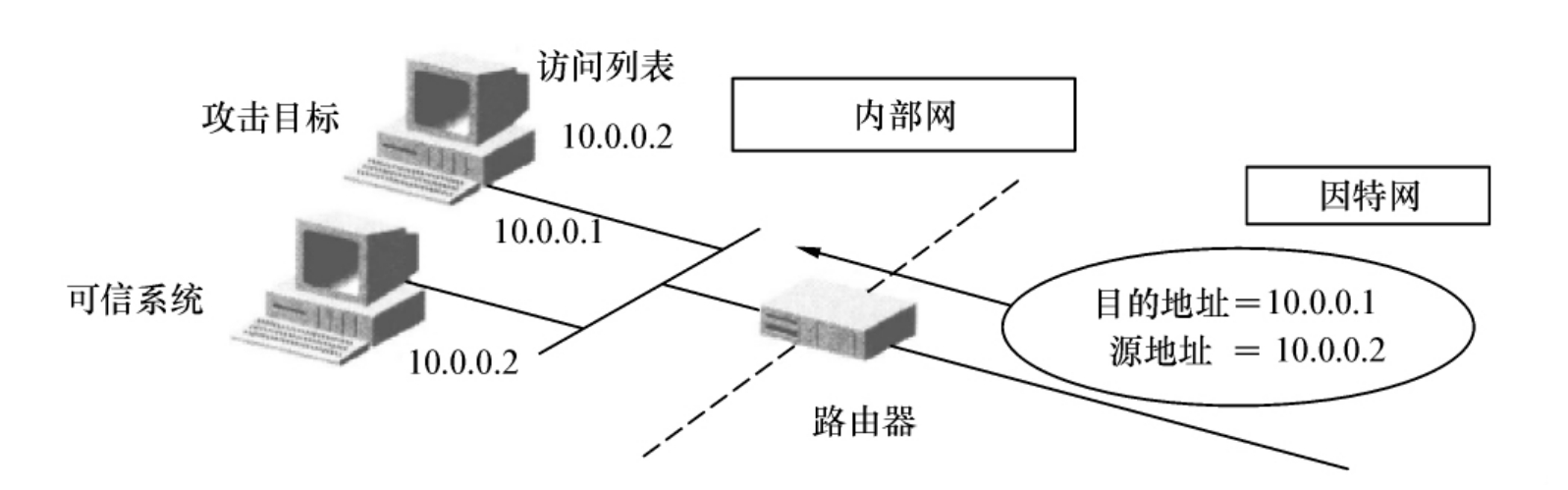

如图7-3所示,大多数防火墙就是一些路由器,它们根据数据包的源地址、目的地址、更高级的协议,或根据由专用网络安全管理员制定的标准,或安全策略,过滤进入网络的数据包。

图7-3 路由器级包过滤

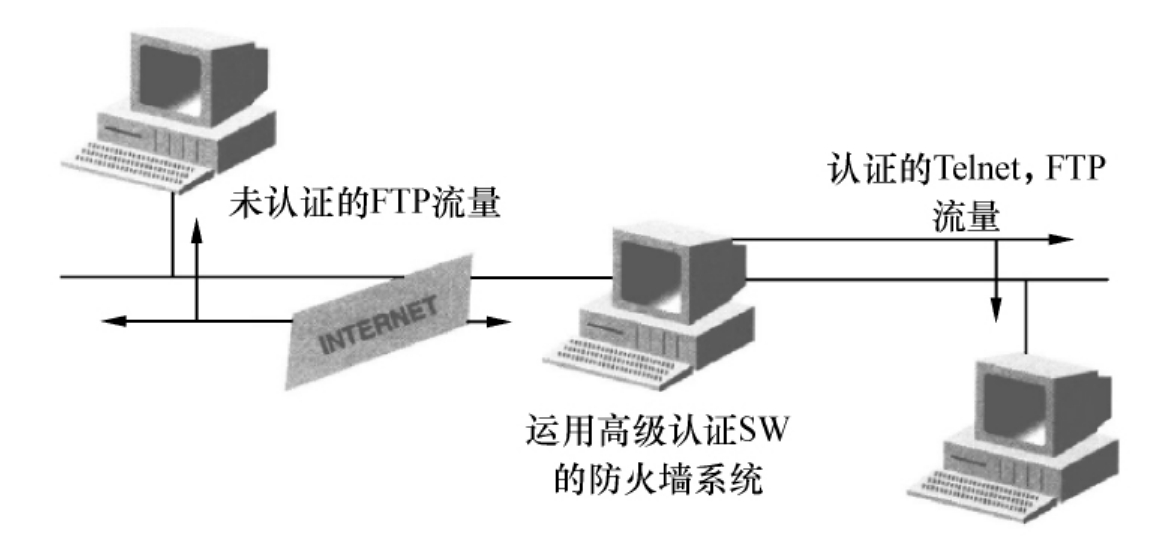

许多复杂的防火墙使用了代理服务器,也称作堡垒主机,如图7-4所示,堡垒主机可以防止内部用户直接访问因特网服务,其作用就像一个代理,过滤掉未经授权的要进入因特网的流量。

图7-4 代理服务器(堡垒主机)防止来自互联网的直接访问

防火墙的目的就是使它像一扇安全门,保证门内各组件的安全,此外,还控制着谁(或什么)可以进入和谁(或什么)可以走出这个受保护的环境。它就像门前的一个安全卫士,控制和确认谁能或不能进入这个站点。

防火墙的建立提供了对网络流量的可控过滤,以限制访问特定的因特网端口号,使其余的被堵塞。为做到这一点,要求它必须是唯一的入口点,这就是你为什么多次发现防火墙与路由器是一个整体的原因。

所以有文献将防火墙定义为一个用来控制经过其上的网络应用服务和数据信息的系统。它结合了硬件和软件来防御未经授权的出入访问,目的是保护内部网络和系统不受侵犯。它的物理载体可以简单地表现为一个路由器、主机或任何一个可提供网络安全的设备,也可以是它们的组合。

因此,选择防火墙应该根据装在站点的硬件、本部门专业性的意见和可信任的销售商。

在文献中一个比较值得提及的关于防火墙的定义是:防火墙是一种将局域网和广域网分开的方法,它能限制被保护的内网与外网之间的信息存取和交换操作。防火墙可以作为不同网络或网络安全域之间交换信息的出入口,能根据企业的安全策略控制出入网络的信息流,且本身就有较强的抗攻击能力,它是提供信息安全服务、实现网络和信息安全的基础设施。在逻辑上,防火墙是一个分离器,一个限制器,也是一个分析器,有效地控制了内部网和外部网之间的活动,保证了内部网络的安全。

通常,配置防火墙是用来阻止未经认证的外部登录。用防火墙保护站点是一种最容易使用的对安全和审计起作用的方法。

利用防火墙可以防止站点的任意连接,并且还能建立跟踪工具,它可以根据日志摘要帮助你,因为日志中记载着连接的起点、服务器提供的服务量,甚至还包含是否有攻击进入等信息。

防火墙的一个基本目的是保护站点不被黑客攻击,如前所述,站点暴露于大量的威胁面前,防火墙可为你提供保护,但对那些绕过它的连接,则无能为力。因此,要警惕后门,如:调制解调器连到你的LAN上时,特别是如果你的远程访问服务(RAS)处于受保护的LAN内时,这就是一个典型的例子。

然而,防火墙并不是绝对有效的。它的目的是增强安全性,而不是保证安全。如果有很重要的信息在LAN上,首先服务器就不应该与它连接。必须注意那些允许你从机构内部进入服务器的群件应用程序,反之亦然。

另外,如果在内部LAN上有Web服务器,要警惕内部攻击,对企业服务器也是这样。这是因为防火墙不能对付来自机构内的威胁,例如,一个捣乱的职员可以拔掉企业服务器上的插头,使其暂时停止工作,对此,防火墙则无能为力!

包过滤是一个简单有效的用于过滤多余信息包的方法:通过拦截信息包和读信息包拒绝那些与路由器中规则不匹配的信息包。

遗憾的是,包过滤不足以保证站点的安全,因为许多威胁、许多新协议几乎不费劲就可以绕过这些过滤器。

例如,包过滤用于FTP协议并没有效,因为它允许用端口20与外部服务器联系以建立连接,从而完成数据的传输。即使在路由器上加一条规则,内部网络机器上的端口20仍能被外界探查到。还有,如前所述,黑客可以很容易地“欺骗”这些路由器。今后,防火墙将会进一步增强这些方面的安全策略。

当你决定实现一个防火墙时,首先你要决定所要用的防火墙的类型(当然,防火墙的类型很多)和结构。还有一些商用的防火墙产品,常称为OS Shields,装于操作系统上。尽管它们比较流行,通过代理应用系统与包过滤相结合能够监视任一协议的数据和命令流,从而达到对站点的保护,但OS Shields并不是一个很成功的产品,原因是它那独特的配置:由于是在核心级进行的配置,所以对管理员来说是不可见的;另外,管理员不得不引入其他产品以帮助服务器的安全管理。

防火墙技术已走过了很长的路,包括所谓传统的或者说是静态的防火墙,如今已经有了“动态防火墙技术”。

动态防火墙同静态防火墙相比,主要区别在于:后者的目的是“许可任何服务,除非遭到明确拒绝”或“拒绝任何服务,除非有明确许可”,而前者的主要目的是“许可/拒绝任何服务,只要你需要”。

动态防火墙这种适应网络流量和设计结构的能力,提供了比静态包过滤模式更便利的服务。

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。