任务1 网站运行平台的安全防范

任务综述

通过此任务的学习,学生可以对网站的运行平台即发布平台和数据库平台进行很好的安全设置,使其具有防止黑客进攻的能力。

任务分析

安全的开发网站平台是开发安全网站和系统的基础,数据库和应用程序的安全均在此平台基础之上。只有建立了安全所应用的平台,才有安全的网站。对软件、硬件资源进行调度控制和信息产生、传递、处理的平台,为文件、目录、网络和群体系统等提供底层的安全保障平台,故平台的安全缺陷和安全漏洞极易造成严重后果。许多网络遭到的攻击,很多都是针对其服务器所使用的平台漏洞而进行的。

任务实施

子任务1 设置IIS的安全机制

IIS(Internet Information Server)作为当今流行的Web服务器之一,提供了强大的Internet和Intranet服务功能。如何加强IIS的安全机制,建立一个高安全性能的Web服务器,成为IIS设置中不可忽视的重要组成部分。

一、安装时应注意的安全问题

(1) 避免把IIS安装在主域控制器上。安装IIS后,将在安装的计算机上生成IUSR_ Computername匿名账户,该账户被添加到域用户组中,从而把应用于域用户组的访问权限提供给访问Web服务器的每个匿名用户,不仅给IIS带来巨大潜在危险,还会牵连整个域资源的安全。因此,要尽量避免把IIS安装在域控制器上,尤其是主域控制器上。

(2) 避免把IIS安装在系统分区上。如把IIS安放在系统分区上,会使系统文件与IIS同样面临非法访问,易使非法用户侵入系统分区。

二、用户控制的安全性

(1) 匿名用户。即安装IIS后产生的匿名用户IUSR_Computername给Web服务器带来潜在的安全性问题,应对其权限加以控制。如无匿名访问需要,可取消Web的匿名服务。具体方法为:首先,启动ISM(Internet Server Manager);其次,启动WWW服务属性页;再次,取消其匿名访问服务。

(2) 一般用户。通过使用数字与字母(包括大小写)结合的口令,提高修改密码的频率,封锁失败的登录尝试以及设置账户的生存期等措施对一般用户账户进行管理。

三、登录认证的安全性

IIS服务器提供对用户三种形式的身份认证,具体为:

(1)匿名访问。不需要与用户之间进行交互,允许任何用户匿名访问站点,在三种身份认证中的安全性最低。

(2)基本(Basic)验证。此方式下用户输入的用户名和口令以明文方式在网络传输,没有任何加密。非法用户可通过网上监听拦截数据包,并从中获取用户名及密码,安全性能一般。

(3)Windows请求/响应方式。浏览器通过加密方式与IIS服务器进行交流,有效防止了窃听者,是安全性比较高的认证形式。

四、访问权限控制

(1) 文件夹和文件的访问权限。即安放在NTFS文件系统上的文件夹和文件,一方面要对其权限加以控制,对不同用户组和用户进行不同的权限设置;另一方面,还可利用NTFS的审核功能对某些特定用户组成员的文件读取等方面进行审核,有效通过对诸如文件访问、用户对象的使用等监视,发现非法用户进行非法活动的前兆,及时加以预防制止。具体为:首先,启动“域用户管理器”;其次,启动“规则”选单下的“审核”选项;再次,设置“审核规则”。

(2) WWW目录的访问权限。已经设置成Web目录的文件夹,可通过操作Web站点属性页实现对WWW目录访问权限的控制,而该目录下的所有文件和子文件夹都将继承这些安全性。WWW服务除提供NTFS文件系统提供的权限外,还提供读取权限与执行权限。读取权限是允许用户读取或下载WWW目录中的文件;执行权限是允许用户运行WWW目录下的程序和脚本。具体设置方法:一是,启动ISM(Internet服务器管理器);二是,启动Web属性页并选择“目录”选项卡;三是,选择WWW目录;四是,选择“编辑属性”中的“目录属性”进行设置。

五、IP地址的控制

IIS可以设置允许或拒绝从特定IP地址发来的服务请求,有选择地允许特定节点的用户访问服务器,可通过设置阻止除指定IP地址外的整个网络用户来访问Web服务器。具体设置:首先,启动ISM(Internet服务器管理器);其次,启动Web属性页中“高级”选项卡;再次,进行指定IP地址的控制设置。

六、端口安全性的实现

对于IIS服务,无论WWW站点、FTP站点,还是NNTP和SMTP服务等都有各自监听和接收浏览器请求的TCP端口号(Post),常用的端口号为:WWW是80,FTP是21,SMTP是25。通过修改端口号提高IIS服务器的安全性。如修改了端口设置,只有知道端口号的用户才可访问,但用户在访问时须指定新端口号。

七、IP转发的安全性

IIS服务可提供IP数据包转发功能,此时,充当路由器角色的IIS服务器会把从Internet接口收到的IP数据包转至内部网中,禁用此功能是提高安全性的好办法。具体设置如下:首先,启动“网络属性”并选择“协议”选项卡;其次,在TCP/IP属性中去掉“路由选择”。

子任务2 SQL Server安全规划

在改进SQL Server 7.0系列实现的安全机制过程中,Microsoft建立了一种既灵活又强大的安全管理机制,能对用户访问SQL Server服务器系统和数据库的安全进行全面管理。按照以下步骤,可以为SQL Server 7.0(或2000)构造出一个灵活的、可管理的安全策略。

一、验证方法选择

验证(Authentication)是指检验用户的身份标识;授权(Authorization)是允许用户做些什么。验证过程在用户登录SQL Server时有效,授权过程在用户试图访问数据或执行命令时有效。

(一)验证的种类

构造安全策略的首要步骤是确定SQL Server用哪种方式验证用户。

(1) SQL Server的验证。这是把一组账户、密码与Master数据库Sysxlogins表中的一个清单进行匹配。

(2) Windows的验证。即请求域控制器检查用户身份的合法性。如果服务器可以访问域控制器,应使用Windows验证。域控制器可以是Windows 2003服务器,也可是Windows 2000服务器。

无论哪种情况下,SQL Server都接收到一个访问标记(Access Token)。访问标记是在验证过程中构造出来的一个特殊列表,包含用户的安全标识号(SID)与一系列用户所在组的SID,SQL Server以这些SID为基础授予访问权限。事实上,操作系统如何构造访问标记并不重要,SQL Server只使用访问标记中的SID。即不论使用SQL Server 2000、SQL Server 7.0、Windows 2003还是Windows 2000进行验证都无关紧要,结果都一样。

(二)使用SQL Server验证登录的利弊

利端:使用SQL Server验证登录的最大好处是容易通过Enterprise Manager实现。

弊端:使用SQL Server验证登录的最大缺点是,SQL Server验证的登录只对特定服务器有效,即在一个多服务器的环境中管理比较困难;还有一个重要缺点是,对于每个数据库,必须分别为它设置管理权限。如某用户对两个数据库有相同的权限要求,须手工设置两个数据库的权限,或编写脚本设置权限。如用户数量较少,比如25个以下且用户权限变化不很频繁,SQL Server验证的登录或许适用。但在几乎所有其他情况下(有些例外情况,如直接管理安全问题的应用),这种登录方式的管理负担将超过它的优点。

二、Web环境中的验证

在Web环境中进行验证的典型方法是把一组SQL Server登录名称和密码嵌入到Web服务器上运行的程序,比如ASP页面中的表单;然后,由Web服务器负责验证用户,应用程序则使用自己的登录账户(或系统管理员sa账户,或为方便起见使用Sysadmin服务器角色中的登录账户)作为用户访问数据。

这种方法的主要缺点是:不具备对用户在服务器上活动进行审核的能力,完全依赖于Web应用程序实现用户验证,当SQL Server需限定用户权限时,不同的用户之间不易区别。

如果使用的是IIS 6.0,可以用以下方法验证用户:

(1) 为每个网站和每个虚拟目录创建一个匿名用户的Windows账户。此后,所有应用程序登录SQL Server时都使用该安全环境。通过授予Windows匿名账户合适的权限,改进审核和验证功能。

(2) 让所有网站使用基本(Basic)验证。只有当用户在对话框输入合法账户和密码,IIS才允许客户访问页面。IIS依靠一个Windows安全数据库实现登录身份验证,Windows安全数据库既可在本地服务器上,也可在域控制器上。当用户运行一个访问SQL Server数据库的程序或脚本时,IIS把用户为浏览页面而提供的身份信息发送给服务器。若使用该方法,应注意通常情况下浏览器与服务器之间的密码传送一般不加密,对那些使用基本验证安全又很重要的网站,则须实现SSL(Secure Sockets Layer,安全套接字层)。

(3) 在客户端只使用IE 8.0、IE 7.0浏览器时,可在Web网站上和虚拟目录上都启用Windows验证。IE会把用户登录计算机的身份信息发送给IIS,当该用户试图登录SQL Server时IIS就使用这些登录信息。使用这种简化的方法时,可在一个远程网站的域上对用户身份进行验证(该远程网站登录到一个与运行着Web服务器的域有着信任关系的域)。

(4) 如用户都有个人数字证书,可把那些证书映射到本地域的Windows账户上。个人数字证书与服务器数字证书以同样的技术为基础,证明用户身份标识的合法性,可以取代Windows的质询/回应(Challenge/Response)验证算法。IE自动在每一个页面请求中把证书信息发送给IIS。IIS提供了一个让管理员把证书映射到Windows账户的工具。因此,可以用数字证书取代通常的提供账户名字和密码的登录过程。

总之,通过Windows账户验证用户时可使用多种实现方法。即使用户通过IIS跨越Internet连接SQL Server时,选择仍旧存在。故而应把Windows验证作为首选的用户身份验证办法。

三、设置全局组

构造安全策略的下一个步骤是确定用户属于什么组。通常每个组织或应用程序的用户都可按照对数据的特定访问要求分成许多类别。例如,会计应用软件的用户一般包括:数据输入操作员、数据输入管理员、报表编写员、会计师、审计员、财务经理等。每一组用户都有不同的数据库访问要求。

控制数据访问权限最简单的方法是,分别为每组用户创建一个满足该组用户权限要求的、域内全局有效的组。既可为每一个应用分别创建组,也可创建适用于整个企业的、涵盖广泛用户类别的组。相比之下,如果想精确了解组成员可以做些什么,则为每个应用程序分别创建组较好。例如,在会计系统中,应创建Data Entry Operators、Accounting Data Entry Managers等组;为简化管理,最好为组取一个能明确表示作用的名字。

除面向特定应用程序的组之外,还需几个基本组。基本组的成员负责管理服务器。习惯上是创建如下的基本组:SQL Server Administrators、SQL Server Users,SQL Server Denied Users、SQL Server DB Creators、SQL Server Security Operators、SQL Server Database Security Operators、SQL Server Developers与 DB_Name Users(其中DB_Name是服务器上一个数据库名字)。如有必要还可创建其他组。

创建全局组后就能授予访问SQL Server的权限。首先为SQL Server Users创建一个Windows验证的登录并授予它登录权限,把Master数据库设置为它的默认数据库,但不要授予它访问任何其他数据库的权限,也不要把这个登录账户设置为任何服务器角色的成员;继而为SQL Server Denied Users重复这个过程,但这次要拒绝登录访问。在SQL Server中,拒绝权限始终优先。创建这两个组后,就有了允许或拒绝用户访问服务器的便捷方法。

如为那些没有直接在Sysxlogins系统表登记的组授权时,不能使用Enterprise Manager,因为Enterprise Manager只允许从现有登录名字的列表选择,而不是域内所有组的列表。要访问所有的组,需打开查询分析器(Query Analyzer),然后用系统存储过程sp_addsrvrolemember以及sp_addrolemember进行授权。

对于操作服务器的各个组,可以用sp_addsrvrolemember存储过程把各个登录加入到合适的服务器角色:SQL Server Administrators成为Sysadmins角色的成员,SQL Server DB Creators成为Dbcreator角色的成员,SQL Server Security Operators成为Securityadmin角色的成员。sp_addsrvrolemember存储过程的第一个参数要求是账户的完整路径。例如,TOPCo域的JoeS应是TOPCo\joes(如果想用本地账户,则路径应该是server_name\joes)。

要创建在所有新数据库中都存在的用户,可修改Model数据库。为简化工作,SQL Server自动把所有对Model数据库的改动复制到新的数据库。只要正确运用Model数据库,无须定制每一个新创建的数据库;还可以用sp_addrolemember存储过程把SQL Server Security Operators加入到db_securityadmin,把SQL Server Developers加入到db_owner角色。

注意仍然没有授权任何组或账户访问数据库。事实上,不能通过Enterprise Manager授权数据库访问,因为Enterprise Manager用户界面只允许把数据库访问权限授予合法的登录账户。SQL Server不要求Windows账户在把它设置为数据库角色的成员或分配对象权限之前能够访问数据库,但Enterprise Manager有这种权限。不过,只要使用的是sp_addrolemember存储过程而非Enterprise Manager,即可在不授予域内Windows账户数据库访问权限的情况下为任意Windows账户分配权限。

至此,对Model数据库的设置已完成。但若用户群体对企业范围内各应用数据库有类似访问要求,可把随后的操作移到Model数据库,并非在面向特定应用的数据库上进行。

四、允许数据库访问

数据库内部和登录验证的处理方式不同,可把权限分配给角色而不是直接分配给全局组。这是能轻松地在安全策略中使用SQL Server验证的登录。即使不想使用SQL Server登录账户,仍旧建议分配权限给角色,这样能为未来可能出现的变化做好准备。

创建数据库后,可用sp_grantdbaccess存储过程授权DB_Name Users组访问。但应该注意的是sp_grantdbaccess对应的sp_denydbaccess存储过程并不存在,即不能按照拒绝对服务器访问的方法拒绝对数据库的访问。如要拒绝数据库访问,可创建另外一个名为DB_Name Denied Users的全局组,授权它访问数据库,再把它设置为db_denydatareader与db_denydatawriter角色的成员。注意SQL语句权限的分配,这里的角色只限制对对象的访问,但不限制对数据定义语言(Data Definition Language,DDL)命令的访问。

正如对登录过程的处理,若访问标记中的任意SID已在Sysusers系统表登记,SQL将允许用户访问数据库。既可通过用户个人Windows账户SID授权用户访问数据库,也可通过用户所在的一个或多个组的SID授权。为简化管理,可创建一个名为DB_Name Users的拥有数据库访问权限的全局组,且不把访问权授予所有其他的组。这样,只需简单地在一个全局组中添加或者删除成员就可增加或减少数据库用户。

五、分配权限

实施安全策略的最后一个步骤是创建用户定义的数据库角色,然后分配权限。完成这个步骤最简单的方法是创建一些名字与全局组名字配套的角色。例如前述例子中的会计系统,可以创建Accounting Data Entry Operators、Accounting Data Entry Managers之类的角色。

创建好角色后就可分配权限。在此过程中,只需用到标准的GRANT、REVOKE和DENY命令。但应注意DENY权限,这个权限优先于所有其他权限。如用户是任意具有DENY权限的角色或者组的成员,SQL Server将拒绝用户访问对象。

接下来即可加入所有SQL Server验证的登录。用户定义的数据库角色可以包含SQL Server登录与Windows全局组、本地组、个人账户,这是它最重要的特点之一。用户定义的数据库角色可作为各种登录的通用容器,使用用户定义角色而不是直接把权限分配给全局组的主要原因就在于此。

由于内建的角色一般适用于整个数据库而非单独的对象,建议只使用两个内建的数据库角色,即db_securityadmin和db_owner。其他内建数据库角色,例如db_datareader,它授予对数据库里面所有对象的SELECT权限。虽然可以用db_datareader角色授予SELECT权限,然后有选择地对个别用户或组拒绝SELECT权限,但使用此方法可能会忘记为某些用户或对象设置权限。更简单、更直接且不易出现错误的方法是为这些特殊用户创建一个用户定义的角色,只把那些用户访问对象所需要的权限授予这个用户定义的角色即可。

六、简化安全管理

SQL Server验证的登录不仅能方便地实现,且与Windows验证的登录相比更易编写到应用程序里。但若用户数量超过25个,或服务器数量在一个以上,或每个用户都可访问一个以上数据库,或数据库有多个管理员,则SQL Server验证的登录不易管理。由于SQL Server没有显示用户有效权限的工具,要记忆每个用户具有哪些权限十分困难。首选的方法应是使用Windows验证的登录,然后通过一些精心选择的全局组和数据库角色管理数据库访问。

下面是简化安全策略的经验规则:

(1) 用户通过SQL Server Users组获得服务器访问,通过DB_Name Users组获得数据库访问。

(2) 用户通过加入全局组获得权限,而全局组通过加入角色获得权限,角色直接拥有数据库里的权限。

(3) 需要多种权限的用户通过加入多个全局组的方式获得权限。

(4) 只要规划得恰当,便能够在域控制器上完成所有的访问和权限维护工作,使得服务器反映出域控制器上进行的各种设置调整。

虽然实际应用中情况可能有所变化,但这些基本措施仍旧适用,能够构造出容易管理的安全策略。

子任务3 用IIS+ASP建站的安全性分析

随着Internet的发展和Web技术日新月异,用户已不再满足于静态HTML技术,更多的是要求动态、交互的网络技术。继通用网关接口(CGI)之后,微软推出的IIS+ASP的解决方案作为一种典型的服务器端网页设计技术,被广泛应用在网上银行、电子商务、网上调查、网上查询、BBS、搜索引擎等各种互联网应用中。同时,作为微软推出的以标准JET为引擎的桌面型数据库系统,Access数据库因其操作简单、界面友好等特点,具有较大用户群体。目前,IIS+ASP+Access是中小型Internet网站的首选方案;但该解决方案带来便捷的同时,也带来严峻的安全问题。

一、安全隐患分析

IIS+ASP+Access解决方案的主要安全隐患来自Access数据库的安全性,其次在于ASP网页设计过程中的安全意识和措施。

(一)数据库可能被下载

在IIS+ASP+Access网站中,如有人通过各种方法获得或猜到数据库的存储路径和文件名,则该数据库就可以被下载到本地。例如:对于网上书店数据库,一般命名为book.mdb、store.mdb等,存储路径一般为“URL/database”或放在根目录“URL/”下,这样,任何人输入地址“URL/database/store.mdb”,数据库即可被下载。

(二)数据库可能被解密

由于Access数据库的加密机制比较简单,即使设置密码,也易解密。该数据库系统通过将用户输入的密码与某一固定密钥(例如:Access 97为86 FB EC 37 5D 44 9C FA C6 5E 28 E6 13)进行“异或”来形成一个加密串,并将其存储在*.mdb文件从地址“&H42”开始的区域内。黑客只需编制一个几十行的小程序就能轻松获得任何Access数据库的密码。只要数据库被下载,其信息的安全性即丧失。

(三)ASP页面的安全性

(1) 源代码安全性隐患。由于ASP程序采用非编译性语言,大大降低了程序源代码的安全性。如黑客侵入站点,即可获得ASP源代码;对于租用服务器的用户则因个别服务器出租商的职业道德问题,也会造成ASP应用程序源代码泄露。

(2) 程序设计中容易被忽视的安全性问题。ASP代码使用表单实现交互,相应的内容会反映在浏览器的地址栏中,如不采用适当的安全措施,只要记下这些内容,就可绕过验证直接进入某一页面。例如在浏览器中敲入“.page.asp?x=1”,即可不经过表单页面直接进入满足“x=1”条件的页面。在验证或注册页面中,须采取特殊措施避免此类问题产生。

二、提高IIS+ASP网站安全性的方法

(一)防止数据库被下载

由于Access数据库加密机制过于简单,对数据库的安全带来很大隐患,因此有效地防止数据库被下载是提高ASP+Access解决方案安全性的重中之重。以下两种方法简单、有效:

(1) 非常规命名法。为Access数据库文件起一个复杂、非常规名字,并把它放在几个目录下。例如,对于网上书店的数据库,不把它命名为“book.mdb”或“Store.mdb”,而起个非常规名字,例如:faq9jl.mdb,再把它放在如./akkt/kj61/acd/av5 的几层目录下,黑客就很难通过猜测获得Access数据库文件名。

(2) 使用ODBC数据源。在ASP程序设计中,如有条件,应尽量使用ODBC数据源,不要把数据库名写在程序中。否则,数据库名将随ASP源代码的失密而一同失密,例如:

DBPath = Server.MapPath("./akkt/kj61/acd/av5/faq9jl.mdb ")

conn.open"driver={Microsoft Access Driver(*.mdb)};dbq="& DBPath

可见,即使数据库名字起得再怪异,隐藏的目录再深,一旦ASP源代码失密也很容易被下载。如使用ODBC数据源,便会避免此类问题。

(二)对ASP页面进行加密

为有效防止ASP源代码泄露,可对ASP页面进行加密。加密方法有两种:一是使用组件技术将编程逻辑封装入DLL之中;二是使用微软的Script Encoder对ASP页面进行加密。使用组件技术存在的主要问题是每段代码均需组件化,操作比较繁琐,工作量较大;使用Encoder对ASP页面加密则操作简单、收效良好。Script Encoder的运行程序是SCRENC.EXE,使用方法是:

SCRENC [/s] [/f] [/xl] [/l defLanguage ] [/e defExtension] inputfile outputfile

其中:/s是屏蔽屏幕输出;/f指定输出文件是否覆盖同名输入文件;/xl指是否在.asp文件的顶部添加@Language指令;/l defLanguag指定缺省的脚本语言;/e defExtension 指定待加密文件的扩展名。

(三)注册验证

为防止未经注册的用户绕过注册界面直接进入应用系统,可采用Session对象进行注册验证。例如,制作下面的注册页面:

设计要求注册成功后系统启动hrmis.asp?page=1页面。假设,不采用Session对象进行注册验证,则用户在浏览器中敲入“URL/hrmis.asp?page=1”即可绕过注册界面,直接进入系统。

在此,利用Session对象进行注册验证:

<%

'读取使用者所输入的账号和密码

UserID = Request("UserID")

Password = Request("Password")

'检查UserID 及Password 是否正确

If UserID <>"hrmis" Or Password <>"password" Then Response.Write "账号错误!"

Response.End

End If

'将Session 对象设置为通过验证状态

Session("Passed")= True

%>

进入应用程序后,首先进行验证:

<%

'如果未通过验证,返回Login状态

If Not Session("Passed")Then

Response.Redirect "Login.asp"

End If

%>

通过对IIS+ASP+Access网上应用系统安全性的研究,对现有系统进行改造即收到较好效果。

知识拓展

一、IIS是当今流行的Web服务器之一

IIS提供了强大的Internet和Intranet服务功能,全称为Internet Information Service(Internet信息服务),其功能是提供信息服务,如架设http、ftp服务器等,是Windows 2003 Server内核的系统自带,不需下载。IIS并不是一种编程语言,只是一种“环境”,一种让ASP语言运行的环境。

二、文件夹和文件的访问权限

安放在NTFS文件系统上的文件夹和文件,一是对其权限加以控制,对不同的用户组和用户进行不同的权限设置;二是利用NTFS的审核功能对某些特定用户组成员的文件读取等方面进行审核,有效地通过监视,如文件访问、用户对象的使用等发现非法用户进行非法活动的前兆,及时预防制止。

三、IIS的设置

IIS可以设置允许或拒绝从特定IP地址发来的服务请求,有选择地允许特定节点的用户访问服务器,通过设置阻止除指定IP地址外的整个网络用户访问的Web服务器。

四、验证(Authentication)和授权(Authorization)

这是两个不同的概念。验证是检验用户的身份标识,授权是允许用户做些什么;验证过程在用户登录SQL Server的时候有效,授权过程在用户试图访问数据或执行命令的时候有效。

五、控制数据访问权限

控制数据访问权限最简单的方法是,分别为每组用户创建一个满足该组用户权限要求的、域内全局有效的组。既可以为每一个应用分别创建组,也可创建适用于整个企业的、涵盖广泛用户类别的组。如想精确了解组成员可以做些什么,为每一个应用程序分别创建组是一种较好选择。

六、使用ODBC数据源

开放数据库互联(ODBC)是Microsoft引进的一种早期数据库接口技术。Microsoft引进这种技术的一个主要原因是以非语言专用的方式,提供给程序员一种访问数据库内容的简单方法。即访问DBF文件或Access Basic以得到MDB文件中的数据时,无须懂得Xbase程序设计语言。ODBC提供一套两个驱动程序:一个是数据库管理器的语言,另一个为程序设计语言提供公用接口。在ASP程序设计中,如有条件,应尽量使用ODBC数据源,不要把数据库名写在程序中,否则数据库名将随ASP源代码的失密而一同失密。

七、Session对象

Session 对象最常见的一个用法是存储用户的首选项。可以使用 Session 对象存储特定用户会话所需的信息。当用户在应用程序的 Web 页之间跳转时,存储在 Session 对象中的变量不会丢失,而在整个用户会话中一直存在。

任务总结

通过本任务的学习,学生了解平台对于网站安全的重要性,并掌握做好安全设置,防止自己网站被攻击的具体方法。

任务评价

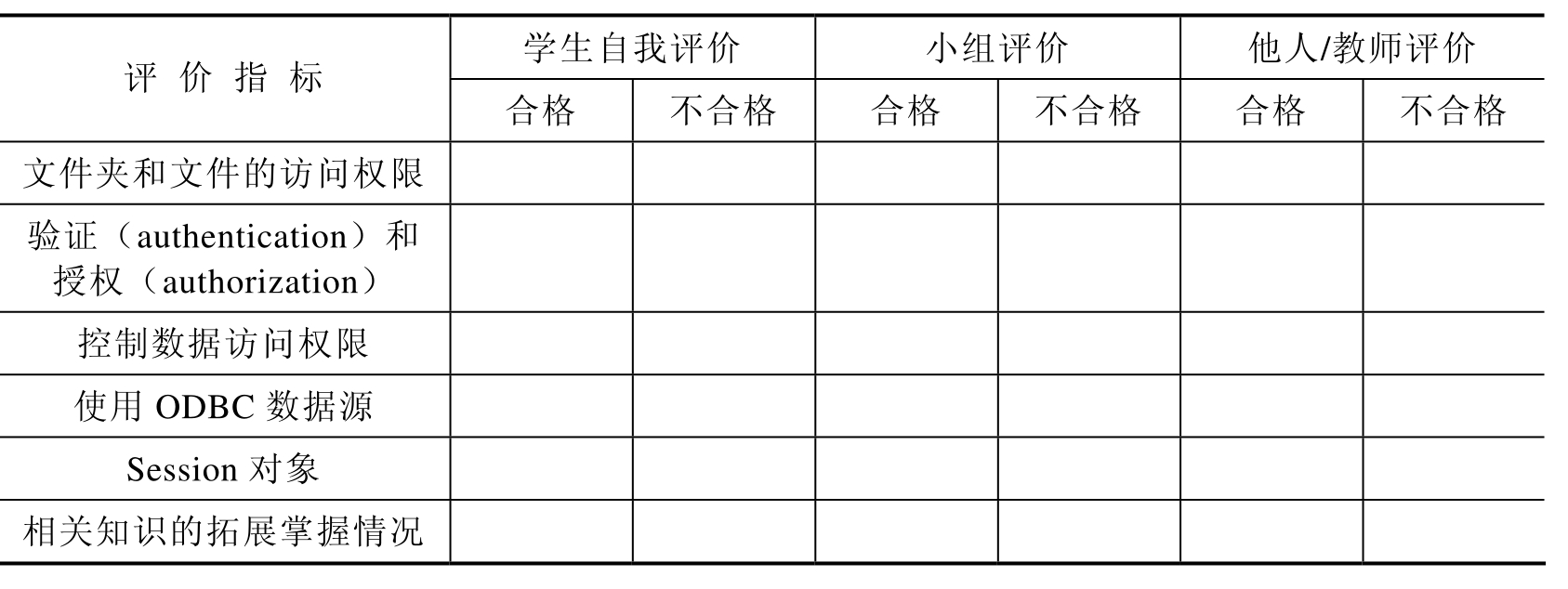

一、评价方法

本任务采用学生自我评价、小组评价和教师评价的方法,对学习目标进行检验。学生本人首先对自己的调研情况进行自查,找出成绩分析不足;小组根据每位同学所做的工作和对调查报告结论的贡献给出综合评价;最后教师针对每个小组的调研报告结合每一位同学给出评价结论,指出改进和努力的方向。

二、评价指标

免责声明:以上内容源自网络,版权归原作者所有,如有侵犯您的原创版权请告知,我们将尽快删除相关内容。